Information Gathering: Maltego

Mantener a salvo la información es imperativo y primordial en cualquier empresa. La confidencialidad de sus datos es ineludible para mantener una buen política de seguridad.

Gracias a la recolección de información, muchos ataques a empresas acaban con éxito.

Como podemos intuir toda fase de ataque a un determinado objetivo su primer paso a realizar es la recolección de información, o más conocido como “Information Gathering”. Este proceso es el menos atractivo para el atacante ya que sólo radica en acumular información.

Durante este primer tramo del ataque, el atacante usando diferentes técnicas y/o aplicaciones para tal fin, obtiene direcciones IP, servicios de equipos, nombres de dominio, metadatos, sistemas operativos, y un largo etcétera.

Una de estas aplicaciones para obtener información es MALTEGO. Es una aplicación muy amigable, fácil de entender y con interfaz gráfica (GUI). Ideal para la fase de «Information Gathering».

Para su uso es imprescindible registrarse en la Web de la empresa desarrolladora. No os preocupéis ya que es un registro muy rápido, sencillo y gratis. El software esta disponible para Windows, Linux y Mac. En nuestro caso lo hemos usado con la distribución BACKTRACK 5 R3.

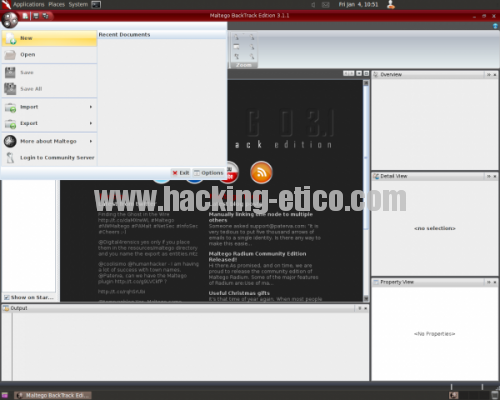

Una vez iniciado el programa te pedirá el registro en la Web, basta con entrar los datos de registro y el CAPTCHA para poder usar el programa.

Nada mas iniciar el programa debemos clickar donde muestra la imagen, en la esquina superior izquierda, para abrir una nueva “Palette”.

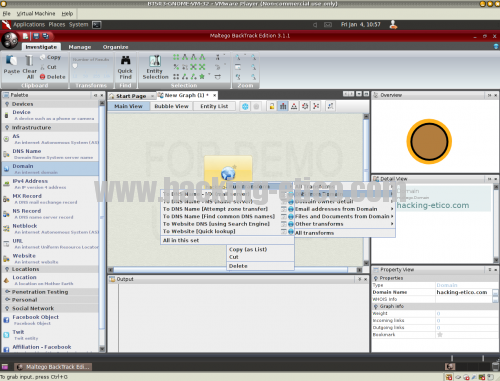

Elegiremos por ejemplo, la opción “Domain”, arrastrando el icono a la parte central de la pantalla. Una vez colocado en el centro de la pantalla, pulsaremos F2 para cambiarle el dominio del objetivo, en nuestro caso “hacking-etico.com”.

Ahora situándonos encima del icono con nuestro dominio de prueba, hacemos clic con el botón derecho, eligiendo del menú contextual que nos aparece, la opción: “Run Transform > DNS From Domain > All in this test” Con esta opción nos mostrará los servidores DNS del dominio analizado. Podemos testear cada una de las opciones para aclarar mejor su funcionamiento.

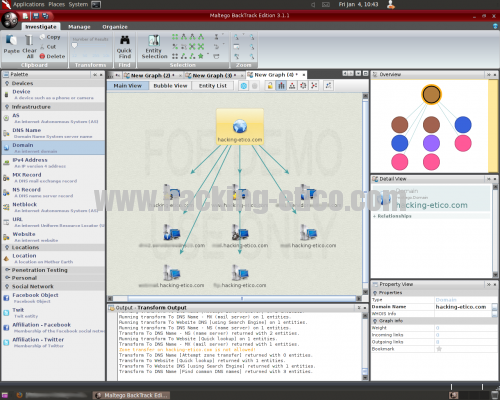

Al pulsar la opción anteriormente mencionada aparecerá algo similar a esta imagen:

Como se puede apreciar nos organiza los resultados en una especie de diagrama para una mejor visualización. En la parte inferior nos muestra varios comandos de proceso, mostrando las entradas y pasos realizados.

Tiene también opción de usarse para cuentas Twitter y Facebook aunque son un poco mas tediosas de hacerlas funcionar por su interacción y seguridad con sus servidores.

Y recordad, entre mas información se recopile, mas facilidad se obtendrá a la hora de atacar un objetivo, incluso con información que la empresa crea que no es útil para ataques.

Saludos!!