ARP Spoofing & Sniffing

El siguiente artículo que publicaremos hará referencia al último “regalo” que nos dejó nuestro compañero ciyinet sobre el “Spoofing”.

Lo que a continuación voy a mostraros de forma educativa y para que probéis únicamente en vuestra propia red local, lo fácil que es desvelar vuestras contraseñas de correo, o conversaciones de mensajería instantánea, envenenamiento DNS e incluso secuestrar sesiones web utilizando cookies de nuestra víctima que por supuesto, seremos nosotros mismos.

Esto es un ejemplo probado en mi red local para que siempre estéis a la vanguardia de la seguridad y cifréis vuestras conexiones wifi con la encriptación más avanzada.

También indicar un último apunte, si eres nuevo en esto y todo te suena a chino, mejor que empieces a leer definiciones o términos que no conozcas hasta familiarizarse con los tecnicismos.

Las herramientas y/o equipos a utilizar serán:

– Un Pc de sobremesa

– Un portátil

– Conexión wifi y Ethernet.

– Hamster y Ferret

– Caín&Abel

– Paciencia.

Las acciones para demostrar que no estamos seguros en nuestra red local o la de nuestra oficina serán:

– Sniffing: Ver que páginas visita una Ip o varias Ip’s. Ver usuario y contraseña si la página no está cifrada.

– Secuestro de sesión: Dejar nuestro hamster y ferret trabajando para capturar entre mas cookies mejor, y poder acceder a una cuenta de una web sin tener usuario ni clave.

– Envenenamiento DNS: Dirigir a un usuario o usuarios a un sitio web que queramos. Ejemplo: teclea Google.es y redirige a www.msn.es.

Como primer paso procederemos a descargar todos los programas:

- Caín&Abel: http://www.oxid.it/downloads/ca_setup.exe

- Hamster / Ferret: http://hamster.erratasec.com/downloads/hamster-win32-2.0.0.zip

Descargamos Caín&Abel, instalamos (Pedirá WinPcap, es necesario instalar) y luego descomprimimos Hamster / Ferret en una carpeta accesible, por ejemplo en C:/ ya que tendremos que entrar en línea de comandos.

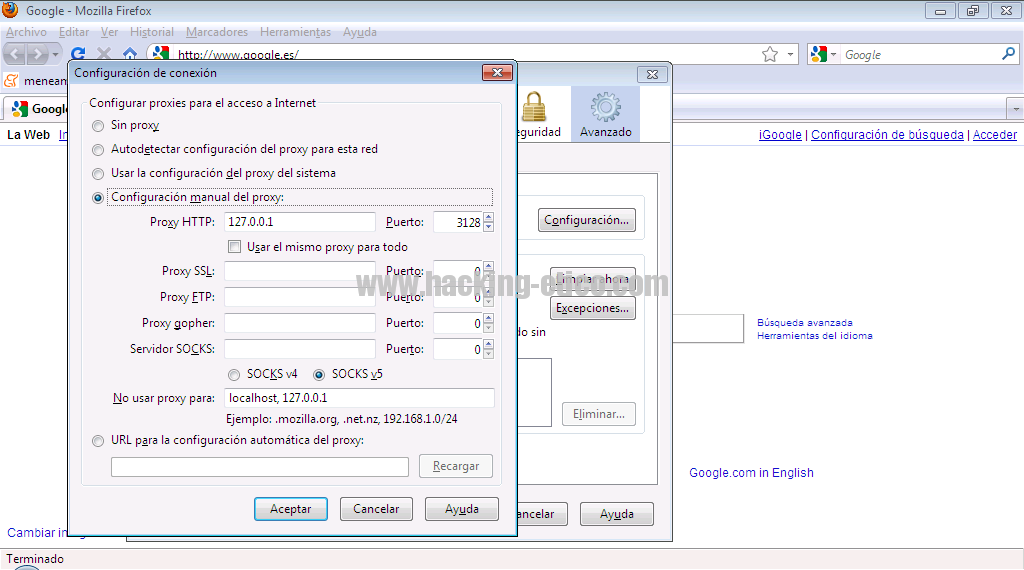

Ahora lo que haremos es configurar nuestro navegador para mostrar el menú arcaico de Hamster.

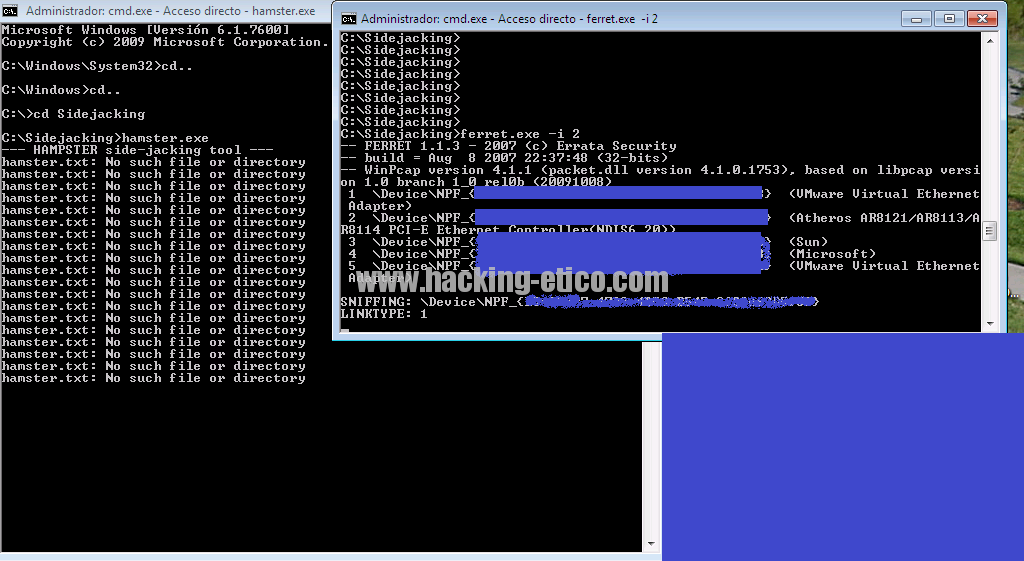

Una vez cambiado nuestra configuración del navegador (ojo con los despistes para volver a navegar como antes), procederemos a la iniciación de Hamster y Ferret, para ello abrimos dos consolas de comandos y nos dirigimos al directorio donde hemos extraído nuestros programas, en nuestro caso C:/Sidejacking.

Para iniciar hamster basta con escribir «hamster» pero para ferret necesitaremos saber que interfaz usamos. En mi caso, mi tarjeta wifi es la opcion 4, luego escribo «ferret -i 4». Una señal de que está funcionando es que automáticamente debajo de la última línea pone «Traficc seen». Sino estáis seguros de cual interfaz es, ir probando.

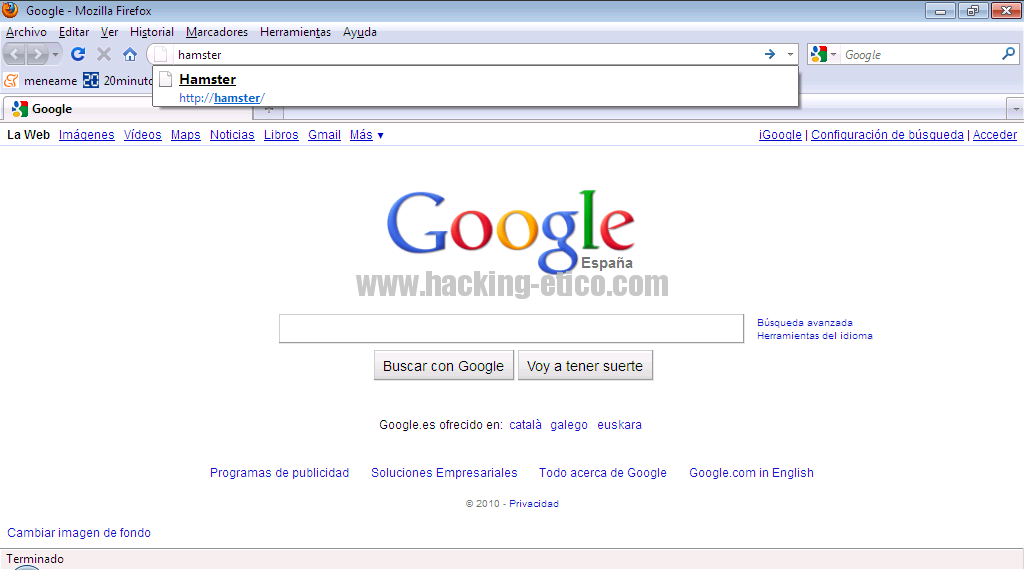

Ahora seguiremos con nuestro objetivo, iniciaremos la interfaz gráfica de hamster, para ellos abrimos firefox, y escribimos simplemente, hamster en la barra de direcciones y pulsamos enter.

Bien, ya tenemos un snifer y una interfaz para mostrar que se esnifa. Es muy básico pero muy revelador.

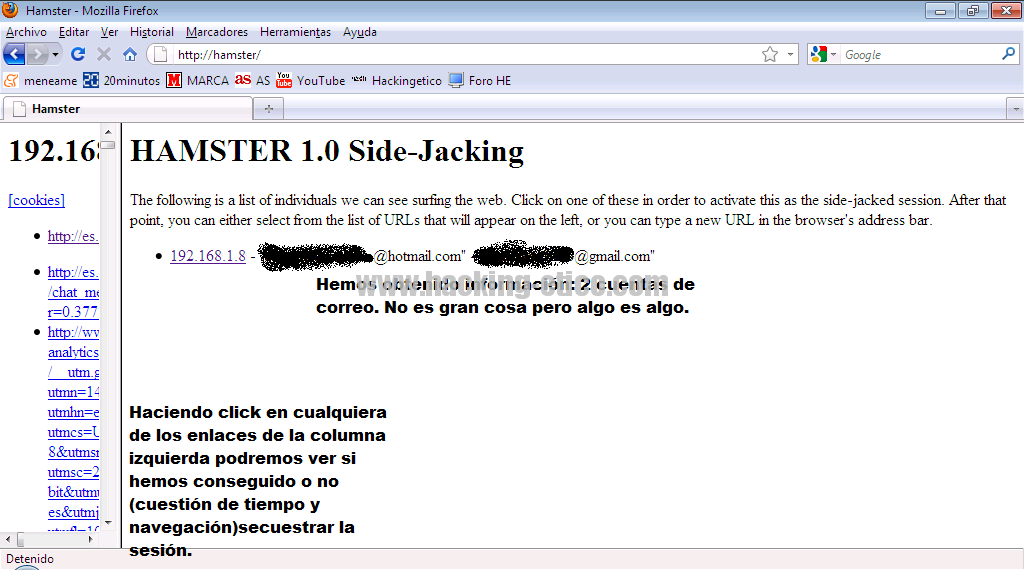

Ahora vamos a ver como actúa nuestros inseparables «amiguitos». Cuando nuestro objetivo navegue y se loguee en webs aparecerá nuestra interfaz gráfica como la siguiente imagen:

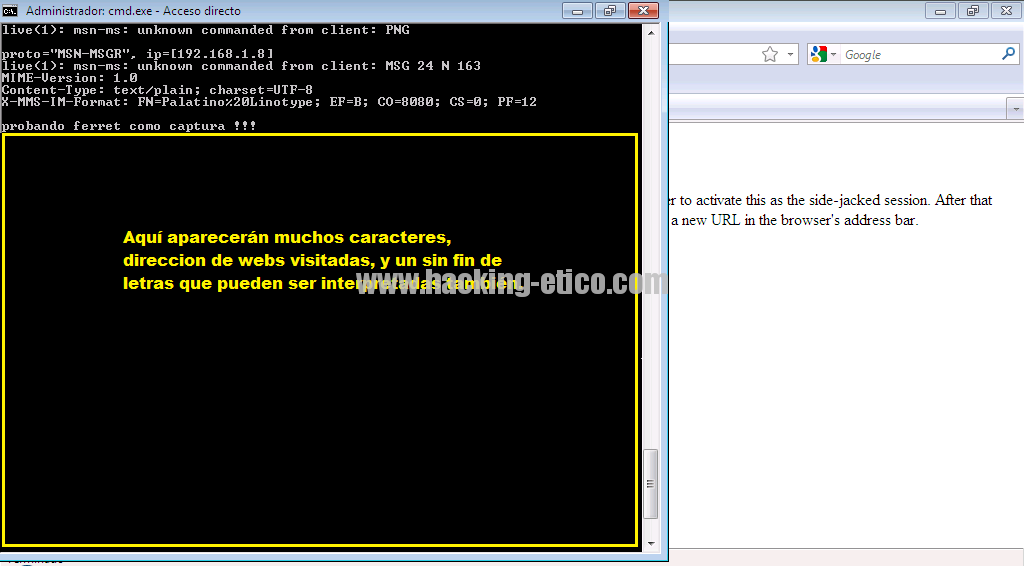

Por la contra, para interceptar una conversación de messenger por ejemplo tendremos que ir a nuestra consola de comandos, en la ventana donde iniciamos «ferret -i 4» y simplemente observar. Dejo otra imagen para hacer constancia y verlo mas claro:

Es un poco pesado seguir toda la lista de direcciones y carácteres alfanuméricos pero es cuestión de observar de que nuestras conversaciones pueden no ser tan privadas.

Pero no acaba aquí la cosa ahora, ahora iniciaremos Caín para completar el «ejercicio».

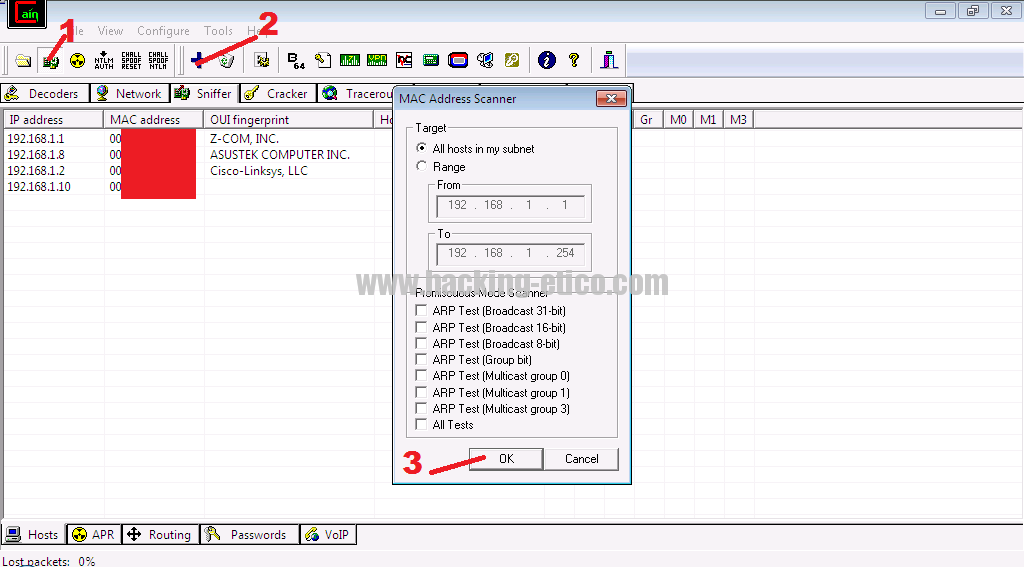

Ejecutamos el acceso directo de Cain, y veremos una pantalla la cual debemos hacer click en la pestaña SNIFFER y seguid los pasos de la captura de pantalla.

Si has seguido tranquilamente los pasos verás la lista de equipos y routers conectados, activos o no pero que están conectados. Esto nos servirá para decidir a cuál envenenar y no elegir Ips al azar.

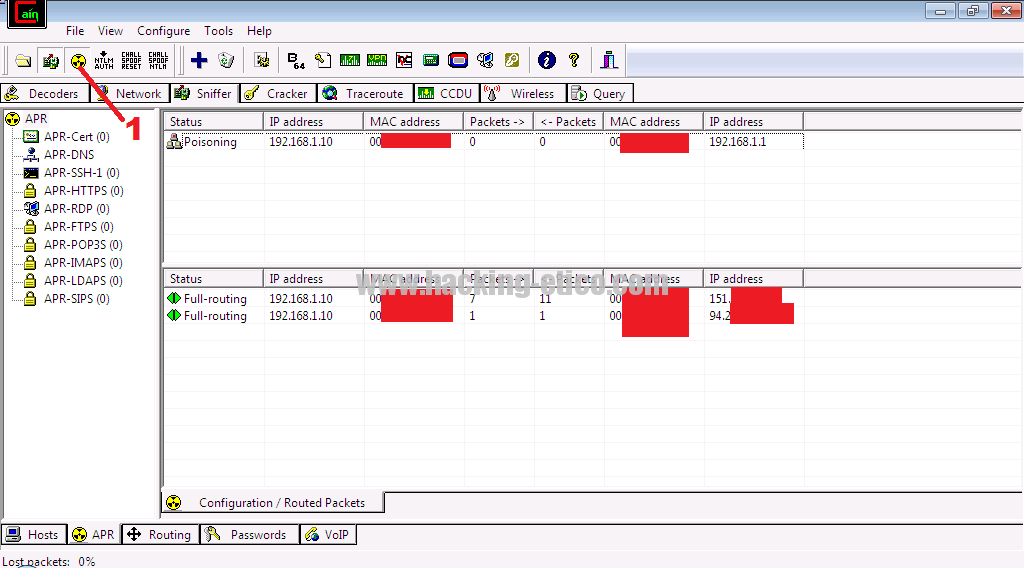

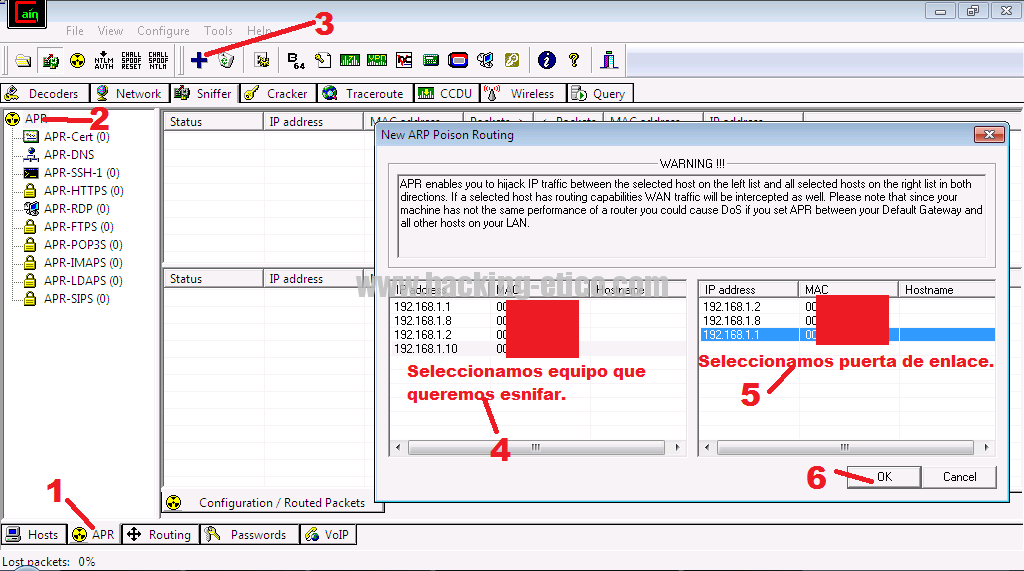

Ahora es cuando envenenaremos la conexión, para ello haremos click en una pestañita de abajo llamada ARP, al lado de Hosts y en segunda posición.

Una imagen vale mas que mil palabras:

Si has completado los 6 pasos antes de envenenar, veras una pantalla igual a la siguiente. Puede ser que obtengas Half routing en lugar de Full-routing esto puede ser debido a que el equipo no esté activo o esté protegido a este ataque.

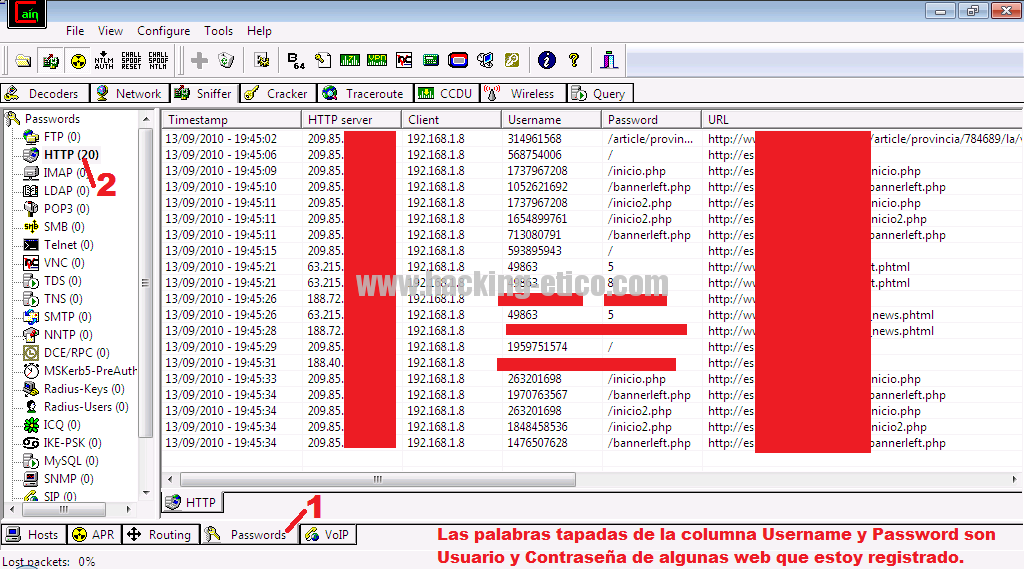

Ya que estamos envenenando nuestra LAN, vamos a ver el progreso. Para ello clickamos en la pestaña inferior en donde pone Passwords. Veremos una pantalla parecida a la siguiente:

Para mostrar el tráfico HTTP, clickamos posteriormente de haberlo hecho en la pestaña Passwords, en la columna de la izquierda, en HTTP, si el equipo que auditamos está operativo, es decir, está navegando, nos saldra está lista sobre los sitios, las Ips, y usuarios y contraseñas de diversas webs, muchas no se mostrarán porque están cifradas.

También veremos muchos numeritos como Usuario o contraseña pero esto no os emocionéis porque no valen para «nada».

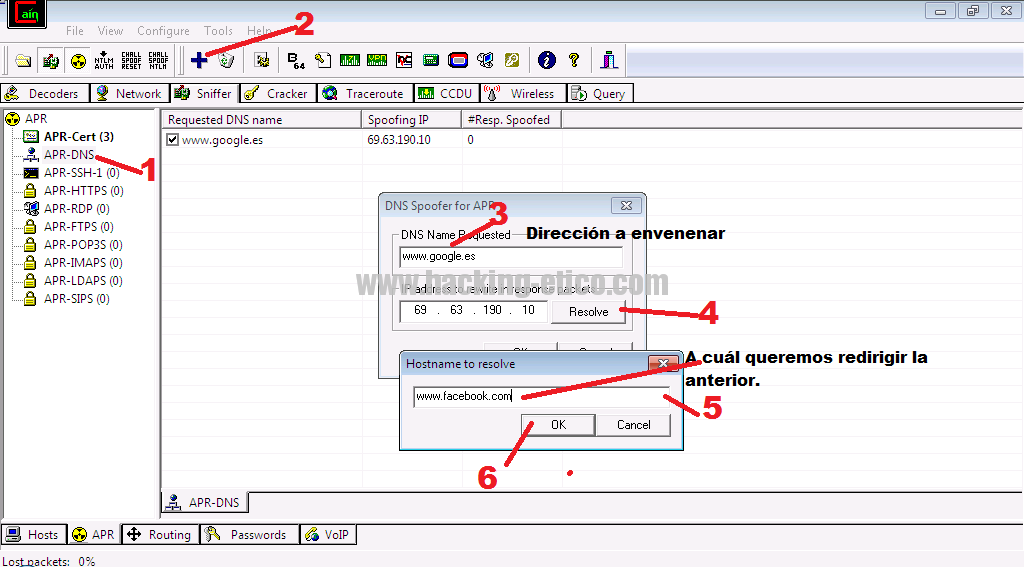

Como último paso envenenaremos alguna direccion por ejemplo www.google.es. Volveremos a clickar en la pestaña inferior, ARP (Aunque pone APR), y seleccionaremos APR-DNS. Hecho esto solo seguir lo que indica esta captura:

Con esto logramos que si visita google le redireccione a la Ip o web que queramos pudiendo redirigirlo a una falsa web creada por nosotros para «imitar» el parecido a alguna otra web y poder obtener datos sensibles. Pero eso es ya otro tema aunque doy alguna pista: metasploit.

El Arp-Spoofing o envenenamiento arp que hemos hecho consiste en poner nuestro equipo atacante «en medio» de las comunicaciones router-equipo victima(man-in-the-middle), como si en una tubería ponemos un filtro en mitad, analizamos las sustancias que transporta y luego las dejamos seguir. Con esta técnica podemos saturar la conexión.

Para cerrar este artículo decir que es sencillo hacerse con datos privados en una red local, por tanto SICTEAM recomienda encarecidamente que doten a sus routers de contraseñas y cifrado robusto (WPA, WPA2-PSK, etc..)para evitar que algún amigo de lo ajeno pueda no sólo, sangrar vuestra red, sino que vaya mas allá y se haga con cosas que no son suyas.

Como último apunte comentar que el artículo va dirigido a gente que tenga unos conocimientos un pelín avanzados ya que explicar punto por punto y click por click es demasiado pesado y nada educativo. Y recordad que solo debéis probarlo en una red local vuestra.

Espero que os sirva de algo y no toméis muy en cuenta la redacción del mismo ya que disponemos de poco tiempo para redactar nuestros textos.

Saludos «envenenados»!!!;)