SE Hacking Ético: Google Hacking – Parte 3

Me he decidido a retomar esta serie de artículos relacionados con Search Engine Hacking Ético, dedicado a Google Hacking. Siempre desde el punto de vista de hacking ético. En esta tercera parte de la serie, vamos a buscar centralitas voip basadas en software opensource como Asterisk.

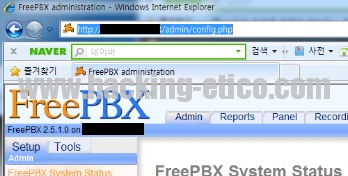

Indagando un poco por internet, a través de imágenes de Google, he comprobado que el título de la página siempre es «FreePBX administration«.

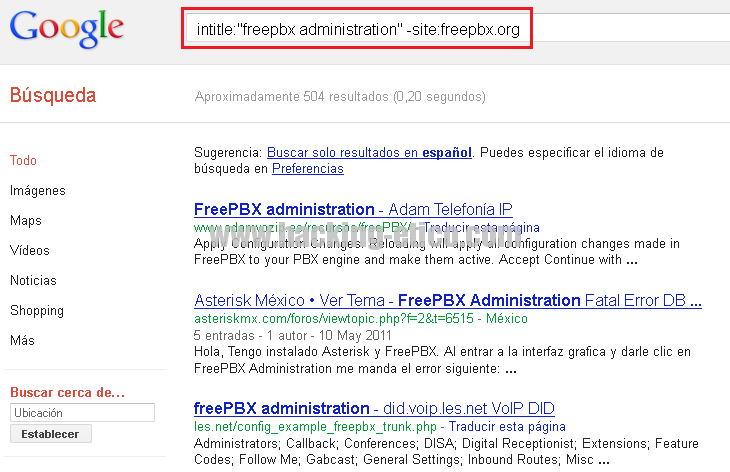

Por lo tanto ya tenemos claro que esta frase clave, «FreePBX administration», tiene que ir en nuestra búsqueda en Google. Para ello usaremos el operador intitle de Google y para reducir el ruido documental podemos usar el operador site con el símbolo de exclusión «-» (guión, sin comillas) para excluir el dominio del propio software freepbx.org:

intitle:»FreePBX administration» -site:freepbx.org

A continuación una captura de los resultados de esta búsqueda:

Bien, ya vamos obtieniendo resultados, pero así a simple vista no parece que se trate de páginas de administración de FreePBX. Si volvemos a fijarnos en la primera imagen, podemos comprobar como la url por defecto de la aplicación Web es http://dirección/admin/… ¿Por qué no probar incluir en la búsqueda sólo aquellas direcciones que incluyan la palabra admin en su url? Probemos lo siguiente:

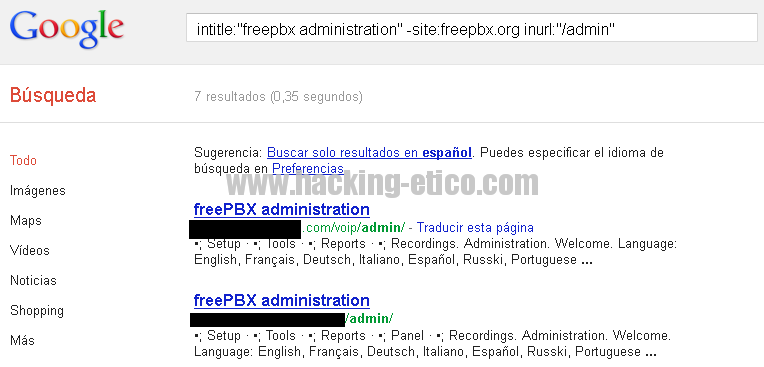

intitle:»FreePBX administration» -site:freepbx.org inurl:»/admin»

Veamos esta búsqueda qué resultados devolvería:

OK, ahora sí parece que hemos encontrado resultados que apunta a paneles de administraciones de centralitas VoIP, en concreto FreePBX de Asterisk. Está claro que la pregunta que ahora mismo os está rondando la cabeza es; ¿y ahora qué? Pues está claro que estas webs no han tenido cuidado a la hora de permitir indexar a los buscadores url tan críticas como estas.

Sólo si la pareja nombre de usuario y contraseña es fuerte estarán a salvo de intrusiones en su centralita VoIP. En el mercado existen muchas herramientas capaces de realizar ataques de diccionario o de fuerza bruta de forma automatizada, como por ejemplo Hydra o Medusa, de las que ya hablaremos en su día. Todo eso sin contar con posibles vulnerabilidades que puedan ser explotadas.

Un fichero robots.txt bien configurado, cambio de nombres y rutas por defecto les vendría bien. Un poco de seguridad por oscuridad.

Pues eso es todo, espero que haya sido de vuestro interés. Nos leeremos en el próximo post de Hacking Ético.

Saludos!