MEGA. Segunda parte

Hace cuestión de escasos días publicábamos diferentes fallos en la seguridad de MEGA. Hoy la cosa se pone más seria si cabe. Ya que ha sido publicada una herramienta para extraer las claves de MEGA a través del email de confirmación que se envía a los usuarios.

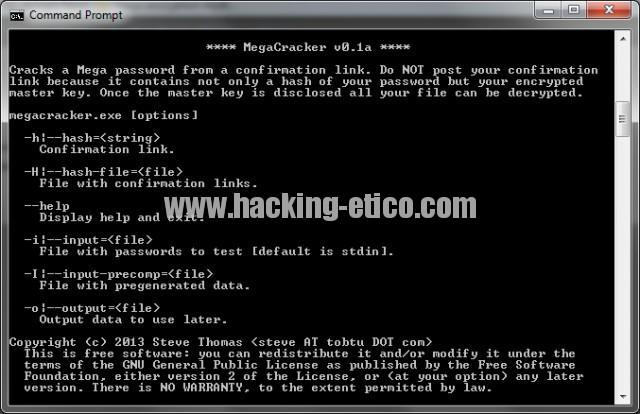

Creada por Steve Thomas, alias «Scoobz» puede complicar y mucho la seguridad de nuestras cuentas de MEGA.

El sistema de funcionamiento de Megacracker se basa en aislar el hash de la contraseña y trata de averiguar el texto que se utilizó para generarla. Así funciona ya que MEGA envía un enlace de confirmación a los nuevos usuarios, el cual se ha de pulsar para acceder como paso final a MEGA.

Pero el enlace enviado a los emails, incluye el hash de la clave del usuario y la clave maestra que se envía cifrada junto a la contraseña del usuario, entre otros datos.

Ni que decir tiene que la clave maestra es la que se usa para descifrar todos los ficheros.

Comentar que no siempre es posible averiguar la clave así como así, ya que dependerá en parte a un listado de palabras para probar como posibles claves. Podemos decir que usa la fuerza bruta con apoyo de un diccionario de palabras.

Sin apoyo de otros sistemas para agilizar el proceso de averiguación de la clave, puede llevar un ritmo de 100 a 600 palabras por segundo. Algo lento pero depende de la prisa que se tenga.

Por tanto, vemos un poco absurdo enviar un correo de confirmación sin cifrar, ya que puede ser interceptado fácilmente. Aparte de contener el hash de tu contraseña en dicho correo.

Por lo pronto habrá que andarse con ojo y estar a la expectativa, hasta que corrijan estos fallos de seguridad, los cuales los consideramos graves.

Sin más, esperamos que les haya servido de algo una vez más.

MEGAsaludos!