Pivoting con Metasploit

El artículo que traemos hoy, viene a alcanzar un nivel más a la hora de tener ya acceso a una determinada máquina de una red cualesquiera.

Cuando auditamos empresas, por norma general y dependiendo la cantidad de equipos que esta posea, siempre hay al menos una máquina que cae a las garras de Backtrack 5 y/o en su defecto Metasploit.

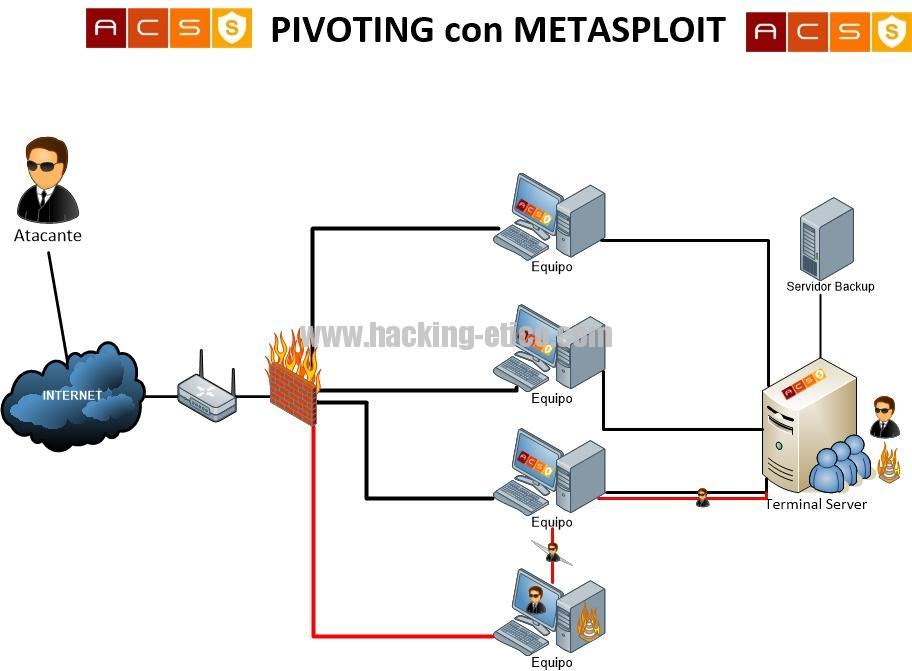

Podemos pensar que bueno, si es solo una máquina la proporción es pasable, imaginemos una proporción de 1 ordenador infectado por 10 equipos de una empresa ficticia. Pero es un problema latente ya que ese equipo puede usarse como pasarela para atacar a los demás, a los que no se ha podido acceder directamente.

Este método que se usa para «incendiar» los demás equipos que de primera hora no se ha podido atacar con Metasploit, recibe el nombre de Pivoting (Pivotando).

Supongamos que hemos obtenido acceso a una máquina de una red a través de nuestro compañero metasploit. Pero no queremos quedar aquí sino ir mas allá para ver hasta que punto puede una intrusión comprometer la red.

Por ejemplo, uno de los comandos que podemos usar es «Portfwd». Este sirve para redirigir un puerto local del auditor a un servicio remoto de la máquina-objetivo.

Teniendo la sesión meterpreter abierta utilizo el siguiente comando para ver las opciones:

meterpreter> portfwd -h

Le damos las direcciones locales, de servicio y remota con la opción -l para local, -p la del puerto de servicio y la -r que es la ip de la segunda víctima.

meterpreter> portfwd add -l 3389 -p 3389 -r 192.168.0.250