Nmap tutorial: Descubriendo el terreno de juego – Parte 2

Después de publicar la primera parte, continuamos con nuestro Nmap tutorial: Descubriendo el terreno de juego, Parte 2, donde entre otras características veremos cómo podemos descubrir los servicios y versiones que se encuentran detrás de un puerto.

Para las pruebas, y evitar problemas, usaremos el subdominio que la gente de Nmap nos facilita en su dominio, scanme.nmap.org que podremos utilizar sin preocupaciones.

Desde un terminal escribiremos el siguiente comando:

nmap -sV scanme.nmap.org

La salida de ejecutar este comando será un listado de los puertos abiertos del sitio, además de información adicional acerca de la versión del servicio que se está ejecutando en cada puerto.

Como se puede ver en la imagen, en el puerto 22 hay un servicio SSH, en concreto con el software OpenSSH en su versión 5.3p1. También podemos ver que en el puerto 80 tenemos un servidor Web Apache, en concreto una versión 2.2.14.

Esta información puede resultar muy útil para posibles atacantes ya que en el caso de que existe alguna vulnerabilidad en estos servicios, podría ser aprovechada para explotarla y comprometer el servidor.

De hecho podemos ver que en la versión 2.2.14 de Apache hay bastante vulnerabilidades, así que no estaría de más que los chicos de Insecure actualizarán el servidor Apache 😉

Además podríamos escanear el host sólo para descubrir su sistema operativo, para ello usaremos el parámetro -O, veamos un ejemplo:

nmap -O scanme.nmap.org

Exisite un modo de escaneo, denominado agresivo, que ya incluye un descubrimiento de versiones (-sV), de sistema operativo (-O) y además incluye un trazado de ruta, denominado traceroute (–traceroute). El parámetro para lanzar un escaneo agresivo es -A:

nmap -A scanme.nmap.org

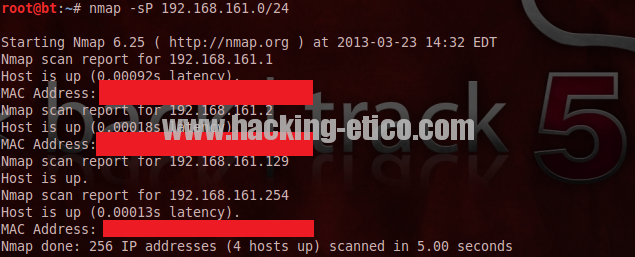

Otra utilidad muy interesante es la de descubrir mediante ARP la existencia de host en la red. Para ello se utiliza el parámetro -sP junto a la red en formato CIDR que queramos escanear, veamos un ejemplo:

nmap -sP 192.168.161.0/24

Se puede observar que se han descubierto 4 hosts en nuestra red. Nmap utiliza un escaneo de tipo ping, mediante el cual envía un paquete TCP ACK y un ICMP echo request (si es con privilegios) ó un paquete SYN (si no se dispone de privilegios).

En la próxima entrada veremos cómo usar los scripts de nmap.

Como siempre, espero que la entrada haya sido de vuestro interés, saludos!