Extraer contraseñas del correo y redes sociales.

Hace poco comentamos los supuestos peligros de conectarse a una red Wi-Fi sospechosamente sin contraseña.

Expusimos a qué amenazas podríamos enfrentarnos como por ejemplo la clonación de un sitio Web tipo Facebook o Tuenti para obtener credenciales de acceso.

Esto supone un riesgo para nuestra privacidad ya que pueden fácilmente usurpar nuestra identidad. Por ello, en el artículo de hoy vamos a ver otro método para obtener contraseña de correo estando en una misma red local bien por cable o bien por Wi-Fi.

Con ello queremos demostrar que toda seguridad en tu propia red es poca, ya que con unos simples pasos estaremos obteniendo la clave.

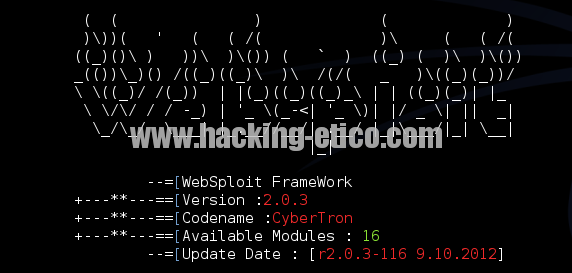

La utilidad a usar es Websploit que podemos complementarla con algún escaner de red tipo ipscan, ettercap, etc… para identificar un objetivo.

La distribución a usar será KALI LINUX el nuevo paquete de utilidades, llamado a ser el sucesor de Backtrack 5 R3. Simplemente con abrir una consola podremos ir desmenuzando comandos.

Para empezar en consola escribimos lo que muestra la captura de pantalla que hemos realizado.

A continuación se nos mostrará una pantalla de presentación al estilo de esta imagen:

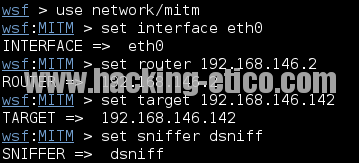

De manera consecutiva vamos introduciendo los siguientes comandos. El primero de todos «use network/mitm» es el módulo que vamos a usar para explotar la contraseña.

El segundo comando, selecciona la interfaz de red nuestra que va a operar para hacer el ataque. En nuestro caso eth0.

A continuación la salidad de nuestro Gateway/Puerta de acceso, por normal general el router.

Seleccionamos el objetivo con «set target 0.0.0.0″ donde 0.0.0.0 será la ip del equipo de nuestra red a atacar, que anteriormente hemos de haber localizado con Ipscan, Ettercap, o cualquier software que «vea» equipos en una red local. En nuestro caso la 192.168.146.142 ya que las pruebas las realizamos en consolas virtuales.

Uno de los últimos pasos es seleccionar el sniffer que queremos usar. Hay otras opciones pero la que mejor nos ha ido ha sido dsniff. Por tanto para usarlo y como muestra la captura, con «set sniffer dsniff» lo seleccionamos.

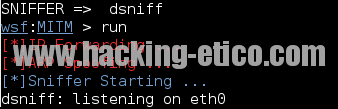

Para lanzar la utilidad, basta con teclear «run» y todo comenzará a funcionar.

Nos mostrará dos nuevas pantallitas similares a estas…

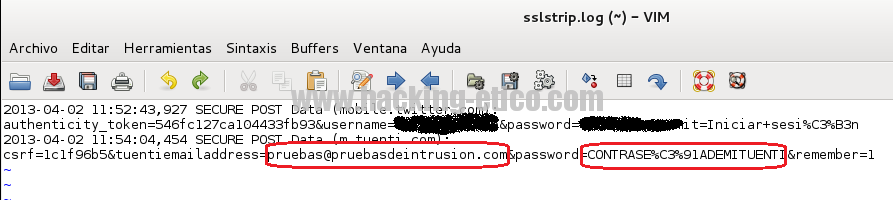

Y ya sólo queda que alguien incauto use el equipo para entrar a Twitter, Tuenti, correo, etc., cuando esto sea así en la carpeta Lugares/Carpeta Personal se nos almacena un fichero log, donde nos mostrará las password de los sitios a los que haya accedido. En nuestra pruebas obtuvimos lo siguiente:

Aparece mobile.twitter.com y m.tuenti.com porque el navegador que usamos no está actualizado y nos redirige a los sitios para móviles.

Como veis esto no lleva más de 5 minutos, y obtienes correo y contraseñas de una manera extremadamente sencilla. Por ello volvemos a insistir en la importancia de blindar tu entorno de red e informático para evitar «cositas» como estas.

Comentar que esto es ilegal en redes ajenas a tí, por tanto rogamos que si lo probáis sea en un entorno virtualizado o en tu propia red con tus propios ordenadores.

Espero que os haya gustado este nuevo artículo.

Un saludo.