Armitage: Administrador gráfico de metasploit

En este artículo voy a hablar sobre la herramienta de pentesting Armitage. Armitage es una herramienta gráfica del conocido framework Metasploit la cual nos permite buscar vulnerabilidades sobre cualquier equipo que esté en una red a la que tengamos acceso. Esta herramienta se puede encontrar en distribuciones de pentesting como Kali Linux.

El funcionamiento de esta herramienta es la siguiente:

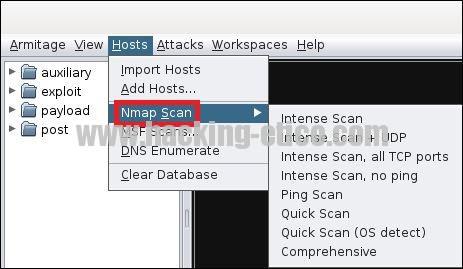

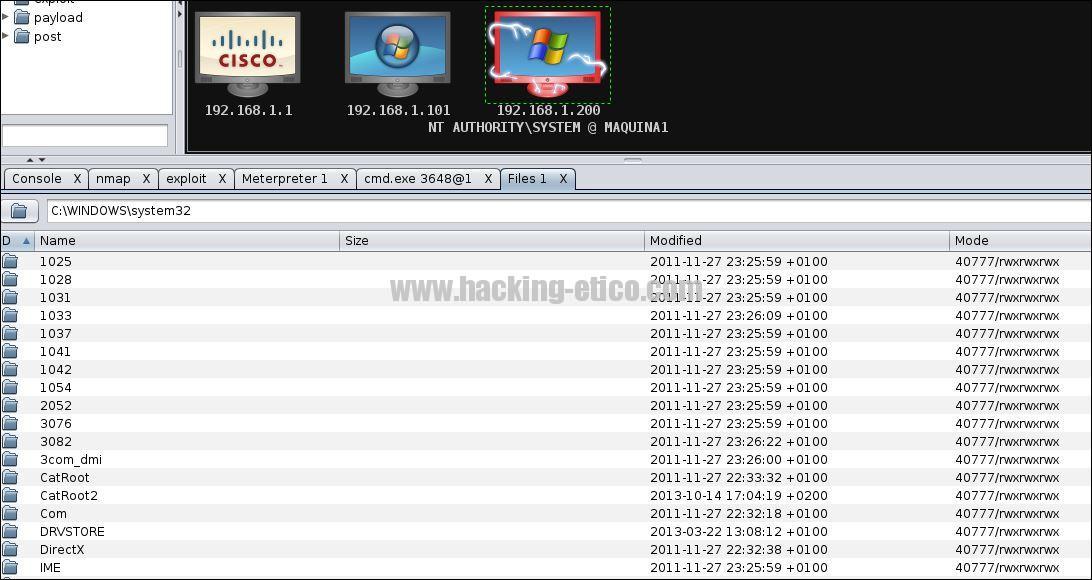

– Escaneamos la red con la herramienta Nmap. Ésta viene integrada en Armitage y nos permite extraer información de los equipos que se encuentran en la red, como por ejemplo sistema operativo que utilizan, puertos y servicios abiertos y sus direcciones IP.

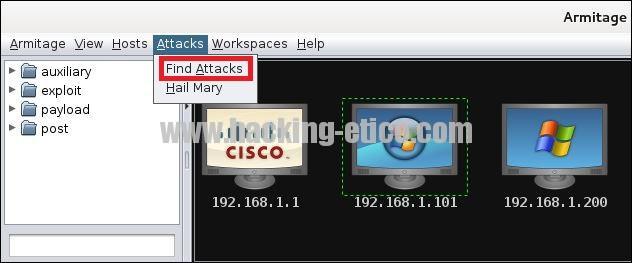

– A continuación el programa nos permite buscar automáticamente exploits que se puedan utilizar contra estos equipos teniendo en cuenta su sistema operativo y servicios que proporcionan.

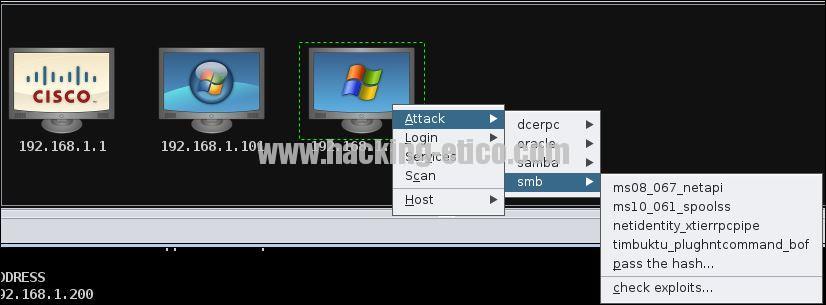

– Una vez que ha generado la lista de exploits, nos permite lanzarlos contra dichos equipos. Dichos exploits está agrupados por servicios o puertos abiertos, es decir, muestra los distintos exploits que se pueden utilizar contra un mismo servicio.

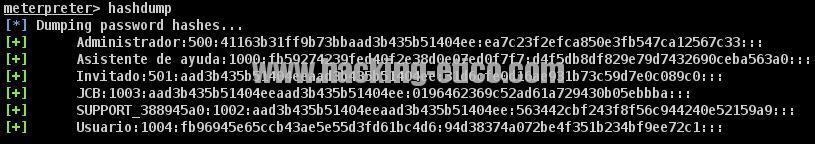

– Si algún ataque de los que hemos lanzado ha explotado una vulnerabilidad de un equipo, podemos tomar el control de dicho equipo. Por ejemplo podríamos ejecutar comando en el terminal (Linux) o símbolo del sistema (Windows), leer o modificar directorios y ficheros del equipo, hacer un volcado de hashes que se encuentre en la SAM o hacer una captura de la pantalla.

Espero que os haya gustado este artículo y os haya resultado interesante.

Julio Caballero

@jucab1989