HoneyDocs. Revelando la posición del atacante.

A través de las redes sociales nos encontramos mucha información, opiniones, noticias, e incluso insultos y amenazas. No nos asustemos pero esto es así. El uso de ataques, usurpación de identidad, etc… Ya no forma parte de la ciencia ficción de las grandes producciones (o no tan grandes) de Hollywood.

Recuerdo vagamente un caso en el que nuestro compañero Miguel Ángel Arroyo pudo saber el lugar desde donde le habían usurpado la cuenta Twitter a un deportista conocido. Inteligentemente desarrollo un sitio Web que previamente había diseñado para mandar la dirección por mensaje directo al atacante. Evidentemente esta dirección solo la sabría él mismo y el atacante.

A los pocos instantes de enviarsela, obtuvo un acceso a esa Web (en blanco ya que la intención era localizar su IP). Automáticamente pudo geolocalizar la IP en un barrio de la ciudad en cuestión. Como esta investigación la llevaba las Fuerzas y Cuerpos de Seguridad del Estado en su área telemática, facilitó estos datos a la brigada correspondiente, pudiendo cercar muchísimo más el origen de la conexión.

Esta historia tan real como la vida misma, sirve de ejemplo para localizar al individuo con un poco de ingenio, llamado ingeniería social, que personalmente lo considero un arte ya que aquí no hay reglas técnicas ni ciencia exacta que te enseñen, sino ingenio.

Nuestro compañero utilizó un servidor apache para que alguien conectara con él y registrara su IP. El artículo de hoy viene a enseñar cómo poder realizar esta misma acción con un documento de office.

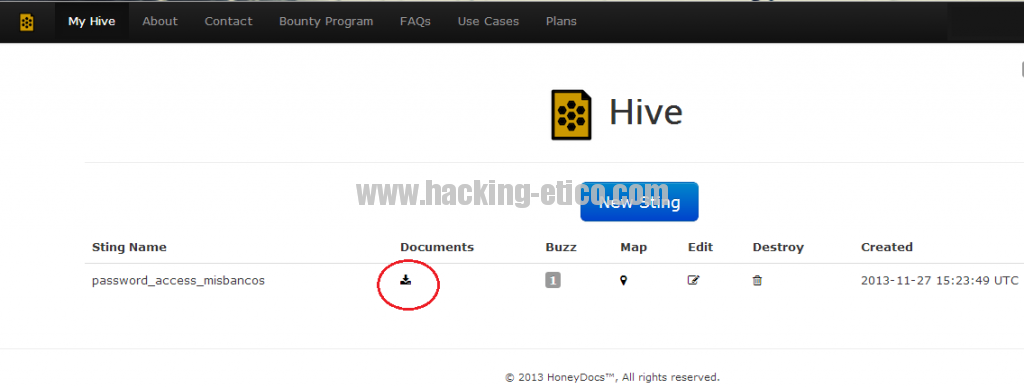

HoneyDocs es un portal Web en el cual hay que registrarse para poder acceder en su versión gratuita en la que podemos generar una cadena para identificar el documento. En esta versión free sólo podemos crear un elemento.

Posteriormente al registro creamos una cadena, le otorgamos un nombre identificativo y descargamos el documento en el símbolo que se aprecia en la siguiente captura. Nos da a elegir para descárgalo con nombres llamativos tipo password.zip (recordad, un poco de ingenio).

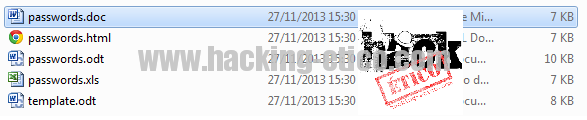

Una vez descargado, lo descomprimimos y encontramos diferentes ficheros con el mismo nombre pero con diferente extensión dependiendo del sistema que queremos que abra el documento para identificar su localización.

Ahora imaginad que en vez del servidor Web montado para tal fin, enviamos este documento. Automáticamente y si el atacante no es sumamente precavido como nosotros (veremos por qué) abrirá el documento y detectará la ubicación.

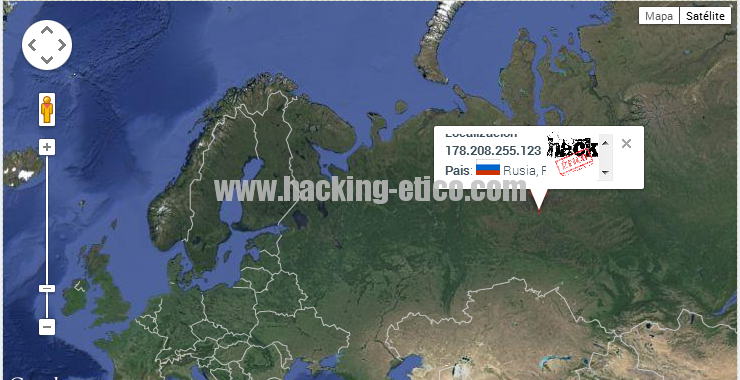

Hemos probado a abrir uno de los documentos pero previamente hemos situado nuestra dirección a través de un proxy, por las estepas de Rusia total, ahora hace el mismo aquí frío que por aquellas lejanas tierras. Lo hemos situado concretamente en…

¿Pero realmente estamos conectados allí? Veamos…

Pues si, ahora a través de mi Mozilla Firefox y Foxproxy (complemento para cambiar de proxy rápidamente) el cual tiene configurada tal proxy ruso, abro el fichero HTML que me descargué previamente en el pack anterior, que venía en formato ZIP.

Veré una lista de supuestas claves que en realidad son humo, pero aún así pueden servirme para confundir un poco más al atacante y evitar que borre pruebas si las hubiera. ¿Pero cómo sé que el atacante ha abierto el documento que le he enviado? Pues en la página de HoneyDocs cuando ya nos logueamos, veremos un menú con la opción BUZZ con un numerito que previamente está en cero y que aumentará tantas veces como abran el documento.

Si clikeo sobre el número 1 que me sale debajo de BUZZ obtendré la pantalla con los datos identificativos de la conexión, es decir, la dirección IP, la latitud y longitud, la ciudad y el país entre otros detalles como es la fecha y hora que se abrió.

Si ponemos en un geolocalizador la IP que nos aparece nos mostrará el mismo mapa que hemos puesto más arriba de google maps.

¿Cómo es posible que con un documento puedan saber mi ubicación?

La culpa es de esta cadena que hace una petición al servidor HoneyDocs automáticamente al ejecutar cualquiera de los documentos. Y esta cadena es única, creada en los ficheros que hemos bajado y que sólo el atacante conoce y abre en ese momento.

Como véis el paso se ha alargado un poco para demostrar que podemos localizar a alguien abriendo un fichero tan simple como eso, pero también puede ser que esta localización sea poco real ya que como véis aparece nuestra IP en Rusia y os aseguro que estamos en España.

Esperamos que os haya sido útil y que os haya gustado.

Un saludo.

@ManoloGaritmo