Vulnerabilidad en WinRAR: Spoofing de extensión

Recientemente se ha descubierto una vulnerabilidad en WinRAR que permite al atacante camuflar un archivo malicioso cambiándole la extensión que WinRAR muestra cuando se abre.

En esta entrada vamos a hacer una prueba de concepto y demostrar cómo ocultar un backdoor en una supuesta imagen del famoso candidato a la presidencia de Ucrania, Darth Vader. La idea es comprimir el ejecutable con WinRAR y «spoofear» su extensión real, exe, por una extensión de imagen, por ejemplo png.

Al tratarse de una PoC sobre la vulnerabilidad de WinRAR hemos omitido los pasos a seguir en Metasploit, y nos centramos sólo en el spoofing de la extensión. En próximas entradas os explicaremos más acerca de esta fabuloso framework.

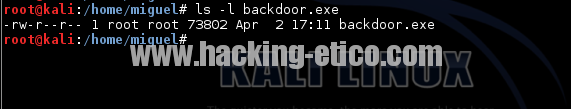

En primer lugar hemos creado un pequeño backdoor con Metasploit que, cuando sea ejecutado por nuestra víctima, abrirá una conexión inversa contra nuestra máquina Kali Linux que tendremos previamente preparada.

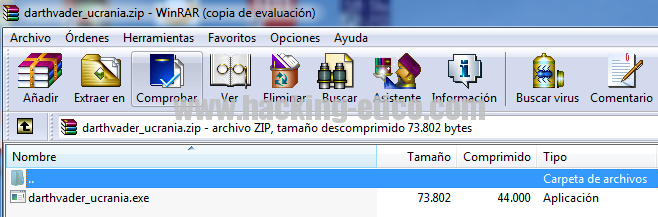

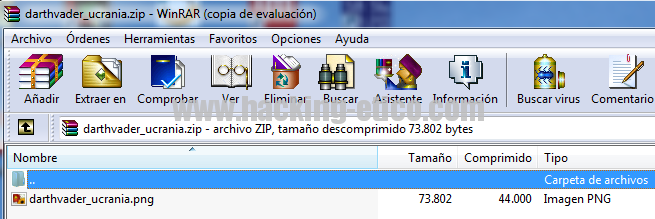

A continuación lo hemos renombrado a un nombre más «creíble«, como el propio personaje. Y con WinRAR hemos comprimido en ZIP el fichero.

Si abrimos el fichero darthvader_ucrania.zip podemos observar que el fichero se muestra con el icono y extensión de fichero ejecutable, lo que sería algo sospechoso para la víctima.

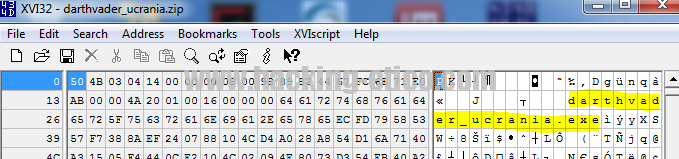

Aquí es donde entra en juego la vulnerabilidad en WinRAR, que nos permitirá «spoofear» la extensión del archivo para engañar a la víctima y parezca una imagen de nuestro posible futuro presidente de Ucrania. Para ello vamos a abrir el fichero ZIP con un editor hexadecimal, yo he utilizado XVI32, pero cualquiera serviría.

Una vez abierto observaremos que el nombre darthvader_ucrania.exe aparece dos veces en el fichero, una vez al principio y otra vez al final.

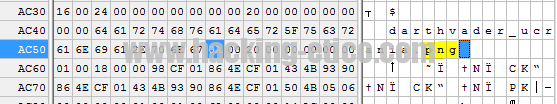

Pues bien, cambiaremos la extensión al nombre del fichero que aparece al final del fichero ZIP, y pondremos png en lugar de exe.

Guardamos los cambios y cerramos el editor hexadecimal. Al abrir ahora de nuevo el fichero ZIP, observaremos que la extensión y el icono muestran un fichero de tipo imagen. Bingo!

Ya sólo nos queda hacer llegar este ZIP a la víctima, echando mano de ingeniería social le convenceremos para que abra dicho fichero que contiene una «simpática» imagen de nuestro personaje.

Como siempre, espero que sea de vuestro interés, saludos!