Analizar malware con Anubis

En la última semana hemos recibido en nuestro laboratorio unos binarios provenientes de campañas de phishing y envío de malware, que hemos procedido a analizar de una forma muy práctica y bastante efectiva por el resultado de dicho análisis, que nos permite rápidamente extraer unas primeras contramedidas por si ha habido alguna infección. Vamos a analizar malware con Anubis.

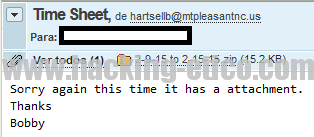

El último de los ficheros lo hemos recibido esta misma mañana y es el que usaremos en este artículo.

Concretamente se trata de un fichero adjunto en este mensaje que «generosamente» Bobby nos envía y que se le había olvidado adjuntar en un correo anterior. Todo un detalle.

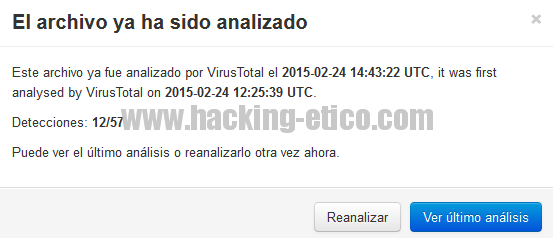

Un primer paso era analizar el fichero con el antivirus instalado en uno de los equipos usados como sandbox, con antivirus Avira actualizado hasta el día. En ese primer análisis no salió ninguna detección. Acto seguido, decidimos probar con los 57 motores de análisis de VirusTotal (donde pudimos comprobar que el motor de Avira no lo detectaba), obteniendo en un primer análisis sólo 7 detecciones de los 57 motores, y al cabo de 2 horas un resultado de 12 detecciones.

Aunque nuestro antivirus Avira no lo había detectado, gracias a VirusTotal pudimos comprobar que efectivamente se trata de malware, concretamente el troyano Trojan.Upatre.Gen.3.

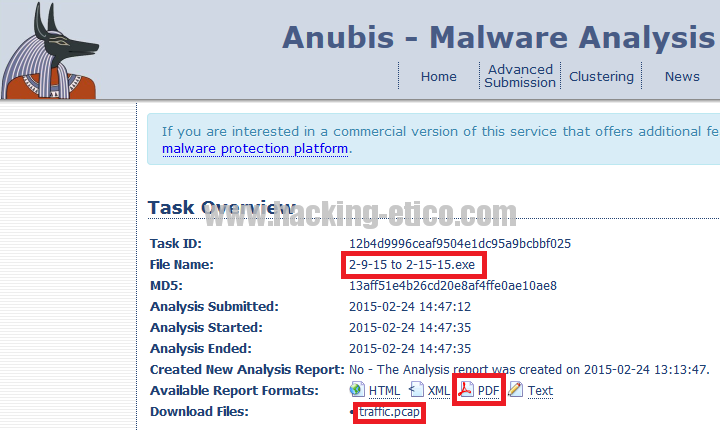

Como desconocemos lo que este troyano es capaz de hacer, y queremos saber posibles contramedidas por si ha habido alguna infección, procedemos a subir el archivo a Anubis, donde además de un análisis del binario, lo desplegará y ejecutará en una máquina Windows propia, nos indicará las modificaciones en el sistema de ficheros, posibles entradas de registro y lo que es muy interesante también, nos facilitará una captura del tráfico generado por este malware tras su ejecución.

Como podemos ver en la imagen anterior, tras subir el fichero a Anubis y ser analizado, tenemos a nuestra disposición el informe del análisis en varios formatos, y en la parte inferior un enlace al fichero pcap resultante de la captura de tráfico realizada.

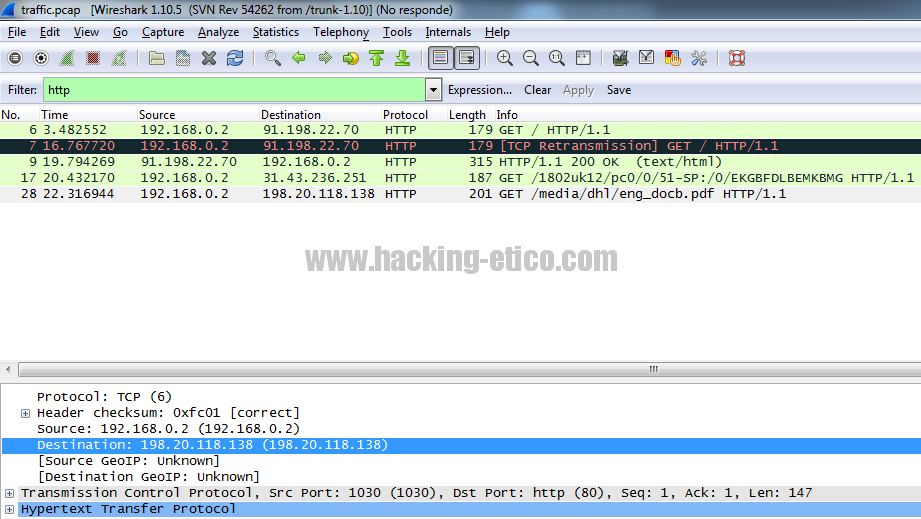

Veamos qué tiene ese fichero si lo abrimos con Wireshark:

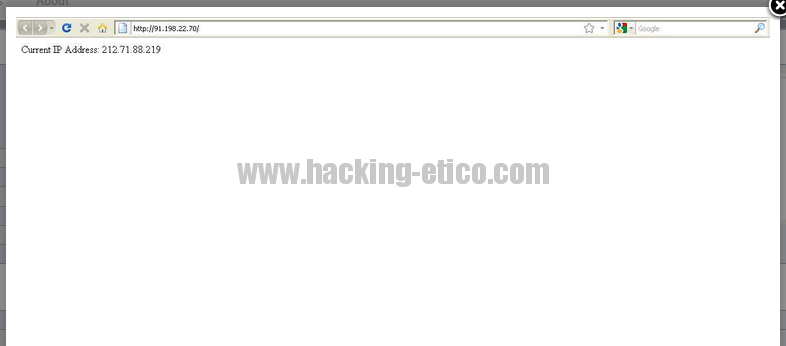

Si filtramos los paquetes por tráfico http podemos ver algunas cosas interesantes. Por ejemplo que hace una petición a la IP 91.198.22.70. ¿Qué habrá en ese recurso?

¡Anda qué curioso! Es para saber desde qué IP pública nos hemos infectado. Sigamos. Podemos ver también varias peticiones para descarga de supuestos ficheros PDF, que seguro que no lo son y a su vez realizarán otro tipo de acciones maliciosas como descarga de otros binarios necesarios para lanzar su ataque, que tiene toda la pinta de CryptoLocker.

Como podéis ver, haciendo uso de servicios online totalmente gratuitos podemos de forma rápida y sencilla hacer un análisis del malware y sacar unas primeras conclusiones, y lo que es más importante, aplicar unas contramedidas que mitiguen o reduzcan el riesgo que esta amenaza pueda suponer para los sistemas de información de cualquier organización.

¿Contramedidas? Obviamente en primer lugar realizar un análisis de los posibles equipos infectados, concienciar al usuario de no abrir archivos adjuntos en correos de remitentes desconocidos y aplicar algunas reglas en la seguridad perimetral, por ejemplo, denegar el tráfico desde / hacia las direcciones IP observadas en la captura de tráfico. Se ha comprobado que están reportadas como servidores maliciosos.

Por cierto, en una de esas direcciones IP nos espera un bonito RouterOS de MikroTik. 😉

Como siempre, espero que sea de vuestro interés, y nos leemos en siguientes artículos.

Como siempre, espero que sea de vuestro interés, y nos leemos en siguientes artículos.

¡Saludos!