Controlando dispositivos USB con soluciones Endpoint – Parte II

Volvemos con la segunda parte de nuestro artículo «Controlando dispositivos USB con soluciones Endpoint«. En esta segunda parte vamos a ver como utilizar otro EndPoint de un fabricante muy conocido por su amplio despliegue de productos y sobre todo la calidad de los mismos.

Hablamos de ESET EndPoint.

Si el anterior artículo lo orientamos a la gestión cloud de nuestro EndPoint para una red de equipos considerable, ya que puede ser más cómodo, en el post de hoy vamos a desgranarlo en modo local usando ESET EndPoint.

Si te perdistes en el anterior artículo puedes volver a verlo aquí.

Como ya sabéis, la fuga de información es otra forma de «ataque» a empresas. Quizás cuando hablamos de (in)seguridad nos centramos en las agresiones externas por parte del típico hacker con pasamontañas que pretenden reventar nuestros servidores, Webs, etcétera… pero hay frentes abiertos por todos lados.

Aunque para nada soy ducho en la materia de enfermería ni tengo conocimientos de ningún tipo sobre ello, me atrevería a hacer el símil para explicar, sencillamente, la inseguridad informática.

Las desventajas del «Internet de las cosas» deja abierta una herida que es muy difícil cerrar o más bien, imposible de cicatrizar.

Por ello, y hablando metafóricamente, necesitamos utilizar cuanto más «povidona yodada» mejor para que siempre esté limpia y seca la «herida».

Pero no solo vamos a usar un determinado «antiséptico» o medicina para combatir las fisuras de seguridad sino que vamos a complementar unos con otros. Si tenemos un Firewall, WAF, Antivirus, Antimalware, Sistema de backup, etcétera… sería aconsejable tener alguna política anti «fuga» de información, por ejemplo.

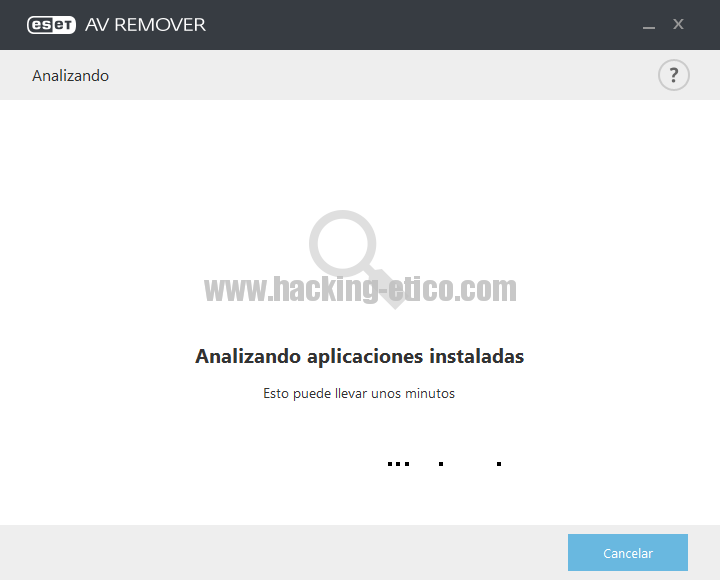

Para elegir que ejecutable descargar, tenemos que tener claro que tipo de sistema es nuestro Windows. Y sobre todo si lo queremos con desinstalador de antivirus. Esto es que al ejecutar la instalación, desinstalará cualquier aplicativo antivirus que tengas para que no «se pisen».

Ahora, al iniciar la instalación veremos algo así.

Efectivamente, tras varios minutos tendremos instalado nuestro Eset EndPoint. Nos pedirá la licencia de activación para poder usarlo temporalmente.

Este EndPoint en concreto lo vamos a gestionar de forma local. ¿Qué utilidad tiene esto?

Porque podemos estar concienciados con la seguridad de nuestra empresa y pensar que en cualquier momento, por abandono de puesto, por ausencia por enfermedad o por prestar un equipo, alguien puede aprovechar esto para copiarse algunos ficheros que no tienen que salir de tu equipo.

O simplemente somos los encargados de informática de una serie de ordenadores que se quieren tener controlados.

Continuemos. Ahora vamos a ver como funciona. Es todo muy intuitivo y para nada hay que tener conocimientos técnicos avanzados para configurar el EndPoint.

Cuando abrimos la configuración avanzada de ESET EndPoint nos dirigimos a «Control de Dispositivos» y vemos que en la configuración inicial no está activado este ítem. Por ello vamos a clicar para «integrar al sistema».

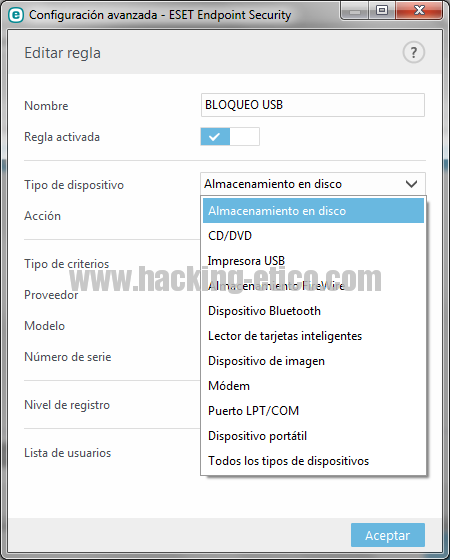

Ahora clicamos en «Editar» del menú Reglas para crear una política que restrinja el acceso a dispositivos externos. Veámos.

Podemos elegir varias opciones para bloquear (o permitir) el acceso. Igualmente podemos rellenar el SN del dispositivo que «vetamos» o permitios su acceso. Mismamente podemos decir que usuarios pueden utilizar el dispositivo como podemos ver en la captura aunque está trás el menú de «Tipos de dispositivo».

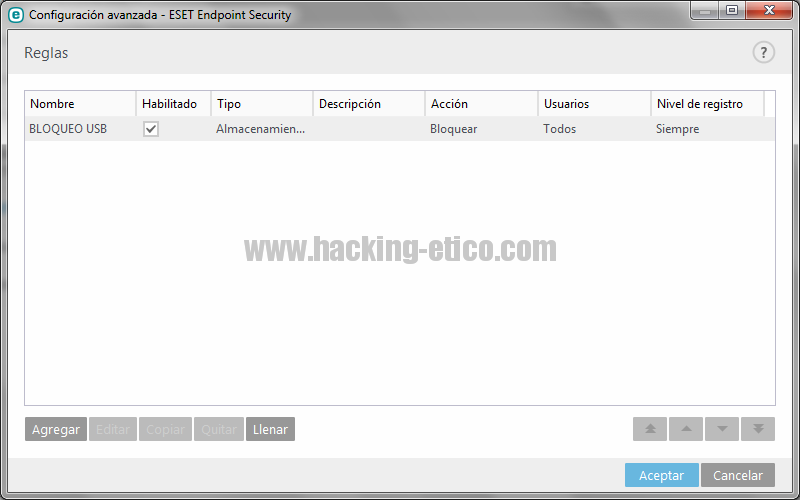

Como refleja la captura anterior, veríamos las reglas creadas para activar o desactivar a nuestro parecer.

Todo esto podemos protegerlo por contraseña. En «Interfaz del Usuario» dentro del menú «Configuración de acceso» podemos activar el servicio para evitar manipulaciones estableciendo una contraseña, eso si, nada de contraseñas inseguras 😛

Con este producto tendríamos una solución antivirus, con protección de documentos, cortafuegos por software, correo electrónico y «control de dispositivos» de manera local.

Evidentemente, no podemos decidirnos por una solución determinada: Gestión Cloud o Local ya que ambas son muy válidas dependiendo de cada caso o circunstancia. Lo que si podemos decir es que son herramientas de calidad que pueden ahorrarnos problemas de seguridad.

Con este artículo finalizamos la «saga» de «Control de dispositivos externos» y esperamos que os haya aclarado algunos aspectos y sino conocías soluciones de este tipo, que ahora sepas de que van. Aclarar que por tener esto no evitamos al 100% nada. Solo añadimos una capa más de seguridad a nuestros sistemas.

Saludos «hackmigos» !

@ManoloGaritmo