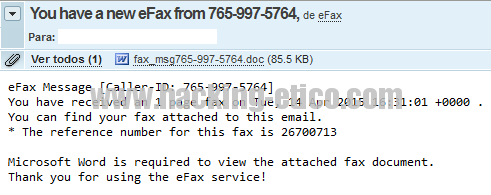

You have a new eFax from…

Hace escasamente dos días, me llegó a mi cuenta de correo un «revelador» mensaje en el que se me advertía (en inglés) que tenía un fax nuevo desde un número un tanto «raro». «You have a new eFax from…»

Normalmente esto va filtrado y eliminado por el gestor de correo que tengo configurado pero me picó la curiosidad de ver que tenía el correo sin riesgo de infectarme. A todas luces parecía un malware.

Este correo nos consta que es recibido por cientos de clientes al día, en horas dispares y no llega de forma masiva. Se envía desde una dirección relativamente convincente como es [email protected] algo que podría hacernos pensar que no tiene porque ser un correo «malvado».

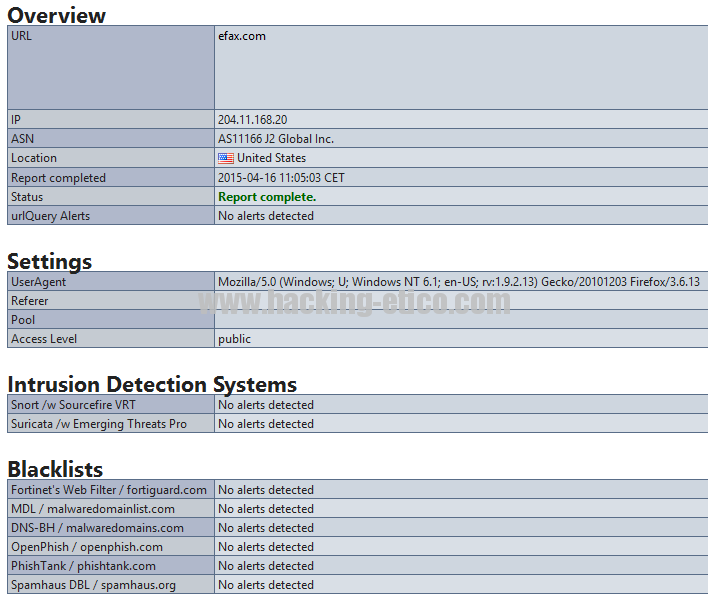

Si analizamos con urlquery.net no nos alerta de que esa Web, alojada en EEUU, sea maligna.

¿Pero como puedo saber qué es lo que tiene el fichero o como actúa sin riesgo a infectarme?

Descargarse el fichero, descomprimirlo y abrirlo en Word es casi sentenciar nuestro equipo «a muerte» o casi. Por eso mismo, lo que vamos a hacer es quedarnos en el primer paso.

En esta ocasión a nosotros nos ha llegado integramente el fichero en DOC, ahí, sin anestesia. Vamos a ver, ¿un documento Word con malware?Así es.

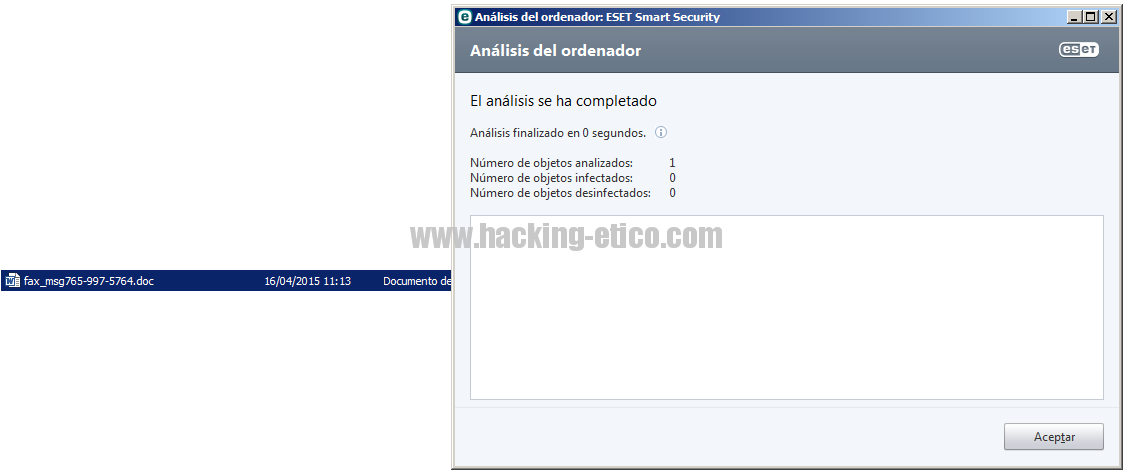

Si descargamos el fichero y lo analizamos con la versión de prueba de un famoso antivirus, no parece detectar nada. Aquí podíamos fiarnos y abrir el documento pero vamos más allá.

Como la «paranoia» ronda mi cabeza desde que sigo el blog de hacking-etico.com ( 😛 ) voy a pasarlo por un análisis online de malware.

Anteriormente, nuestro compañero Miguel Ángel Arroyo nos deleitó con un artículo sobre analizar un .exe que le llegó al correo con el servicio Anubis.

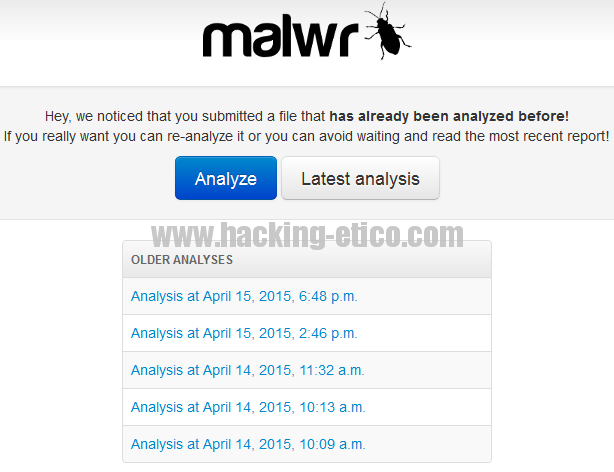

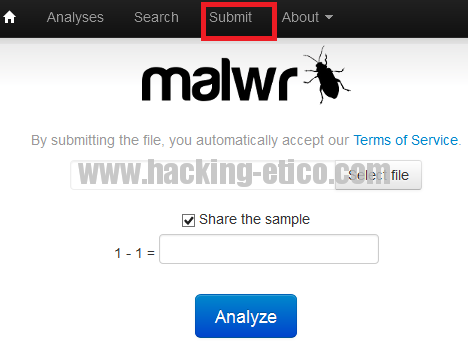

Pero esta vez vamos a usar malwr.com. Entramos en su sitio y veremos una página de presentación con los últimos análisis.

Para analizar un fichero debemos clicar en «Submit» y aparecerá la siguiente pantalla que mostramos con nuestra captura de pantalla. Un captcha bloquea el uso masivo de este servicio. Igualmente si queremos compartir el resultado del análisis debemos marcar «Share the sample».

Esto es importante porque veremos que cuando vayamos a escanear el fichero, nos dirá que ya ha sido analizado porque reconoce el hash y además puede ahorrarnos tiempo. Además compartir nunca está de más ;).

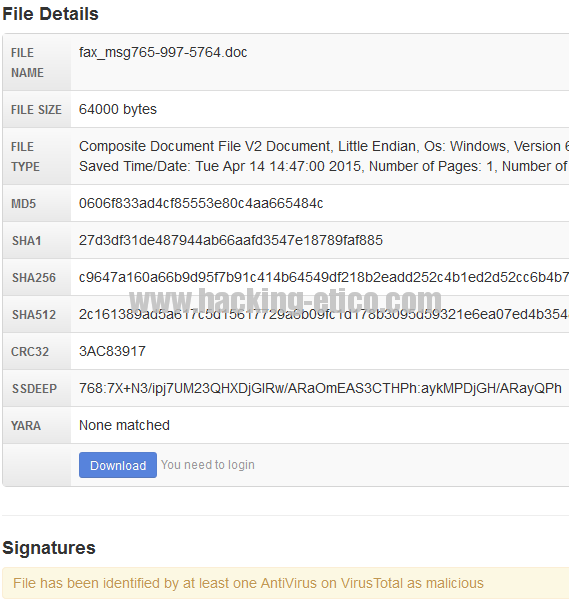

Como hemos comentado al pasarle el fichero doc, vemos que alguien se nos ha adelantado. Nos lo muestra así:

Como hemos comentado al pasarle el fichero doc, vemos que alguien se nos ha adelantado. Nos lo muestra así:

Como no nos fiamos vamos a repetir el análisis. Tras unos «intensos» minutos podremos ver los resultados.

Malwr.com al igual que Cuckoo en modo local, implementa sandboxs con Windows para ejecutar el fichero en entornos controlados sin peligro de infecciones ni troyanizaciones extrañas y hacer un análisis exacto de que es lo que realmente hace el fichero. Si llama a hosts externos para autoalimentarse, replicarse, si añade cadenas al registro de Windows, etcétera…

Podemos ver el correspondiente análisis en:

https://malwr.com/analysis/MTRkYTAyOTljOTcyNGFkNzlmZTM2ODM4ZGVkYjVkMzc/

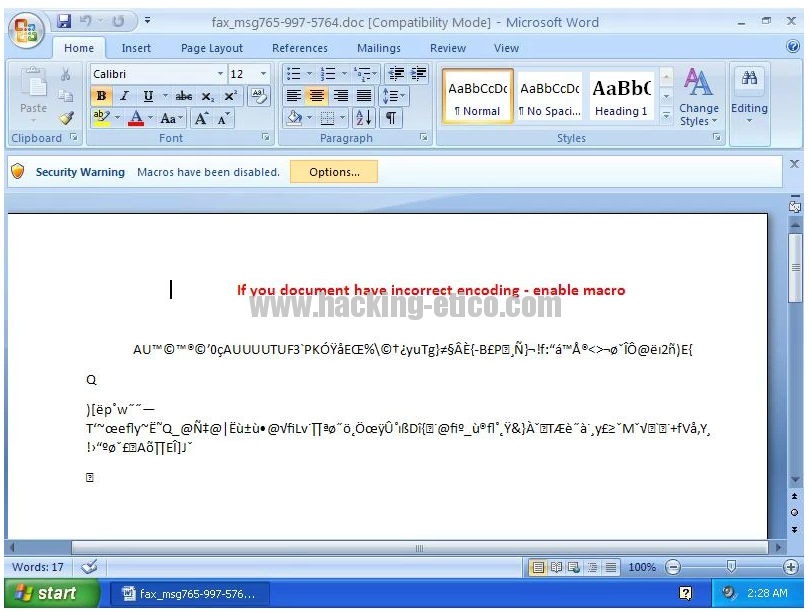

Si bajamos, podemos ver varias capturas de las sandboxs. En la siguiente captura vemos que contiene el fichero. Carácteres ininteligibles con un mensaje diciendo que habilites los macros con la excusa de que si tienes una codificación incorrecta debes habilitar los macros para hacerte un Fail auténtico.

También tenemos un desgranado bastante interesante del fichero por si queremos identificarlo o compararlo con otros de las mismas características.

En el campo Signatures, nos avisa: El fichero ha sido identificado como malicioso por un antivirus de virustotal.

Esto es lo que íbamos buscando, saber o no si realmente es malicioso. Con las screenshots nos debe de quedar bastante claro (bueno, ya deberíamos saber identificar por lógica, que el correo de efax.com era malicioso) pero sino, el apartado de Signatures nos revelará si es peligroso o no.

Con esto, podemos despejar cualquier tipo de duda. Aunque ya hemos referido que lo ideal es que directamente sea descartado por nosotros mismos, nos sirve para ver el patrón que utiliza el malware para propagarse.

Espero que os haya servido este artículo y sobre todo el sitio Web malwr.com por si en algún momento tenéis que utilizarlo. Esperemos que no ;).

@ManoloGaritmo

Saludos!!