Google Hacking: SEO vs Cloacking

En esta entrada explicaré cómo, a través de Google Hacking, podemos detectar páginas Web que son víctimas actualmente de Cloacking. A estas alturas, creo que sobra decir lo importante que es optimizar correctamente nuestro posicionamiento en los buscadores. Unas buenas (y legítimas) técnicas de SEO (Search Engine Optimization) nos pueden garantizar un buen número de visitas a nuestro sitio Web, lo que al final se traduce en posibles nuevos clientes potenciales y nuevas posibilidades de negocio. Está clara la importancia del SEO.

Obviamente, este potencial no sólo es usado con fines legítimos, también se está aprovechando para engañar al usuario y redirigirlo a otras páginas Web, que nada tiene que ver con la original, donde por ejemplo se vende Viagra o créditos de casinos online.

Hay distintos tipos de Cloacking, pero la técnica más usada consiste en aprovechar una vulnerabilidad en la Web víctima, inyectar un código de redirección (a veces ofuscado) y controlar desde dónde viene el tráfico. Es decir, a los buscadores como Google, Yahoo, Bing… se les mostrará la Web original, sin embargo, cuando el «referer» (el origen de la navegación) sea otro, como por ejemplo, un navegador Mozilla o Chrome, el usuario será redirigido a la Web del atacante, con ofertas de Viagra o créditos en casinos online.

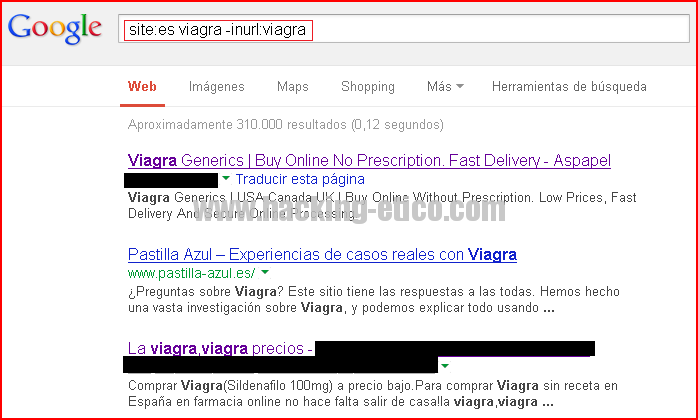

Veamos un ejemplo:

En este ejemplo, centrándonos es sitios Web con dominio geográfico .es (España) vemos más de 300.000 resultados de búsqueda para Viagra. ¿Muchos resultados para sitios Web que venden viagra en España, no créeis?

Pues bien, una de las páginas Web que vamos a usar para esta PoC (prueba de concepto), ha sido víctima de Cloacking. La URL (que no se muestra por protección y privacidad de la identidad de la víctima) es totalmente legítima, pero el título como podéis ver ya anuncia la venta de Viagra. Para Google la Web es totalmente legítima porque la URL y/o el dominio son de confianza. Sin embargo al pinchar sobre el enlace, se produce una redirección mediante Javascript que nos lleva a otra Web distinta a la de la víctima.

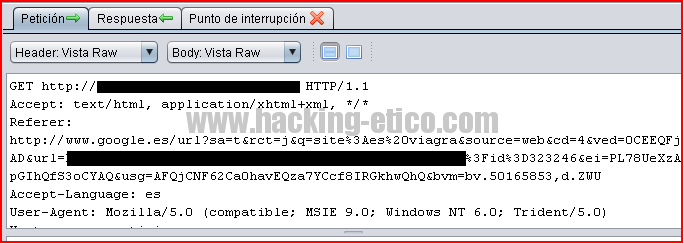

Veamos con ZAP, un proxy local, cómo se produce la redirección hacia la Web del atacante.

Vemos que la petición original viende desde Google (desde los resultados de búsqueda) y a continuación veremos cómo se produce la redirección hacia la Web de venta de Viagra.

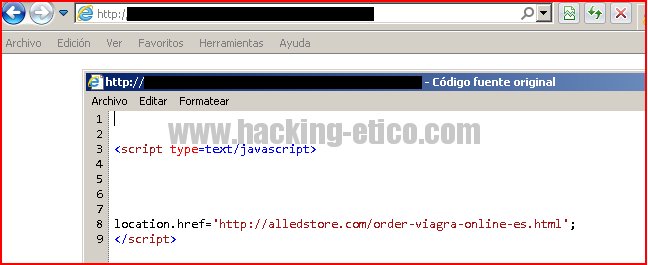

Se puede observar cómo mediante un location.href de Javascript, el atacante consigue redirigir al usuario a su Web.

Como siempre, espero que haya sido de vuestro interés. En el próximo post, más y mejor!