Controlando dispositivos USB con soluciones Endpoint – Parte I

El panorama actual de la seguridad informática es bastante interesante puesto que cada vez vemos más información sobre este tema. Ataques, robos de credenciales, amenazas, suplantación de identidad… es evidente que en el «Internet de las cosas» toda protección es poca.

Muchos gremios profesionales se interesan, poco a poco eso sí, por formarse o al menos asistir a charlas y/o eventos de carácter no excesivamente técnico (como Hack&Beers) para iniciarse o aprender ciertas pautas a tomar para su empresa.

Antivirus o con suerte Firewalls, es lo que más podemos encontrar en todas las empresas. Otra cosa es encontrarse antivirus actualizados. Esta protección no está de más, como ya comentamos. Si todo está al día, y configurado correctamente, esta solución nos «protege» del exterior, bloquea malware, avisa de phishing, etcétera… Aunque a los más «arcaicos» les puede resultar una auténtica molestia el recibir bloqueos y/o avisos, esto puede salvarnos de una catástrofe de dimensiones casi mundiales en nuestro negocio.

¿Y qué pasa con la fuga de información?

Este aspecto (actualmente ignorado por la inmensa mayoría aunque si bien es cierto que determinados gremios están concienciándose bastante rápido) es muy interesante.

Existe el robo de información desde sedes físicas. Un individuo «A» llega a una empresa X, enchufa un USB Rubber Ducky, el famoso Pato, y «aspira» todo tipo de información y credenciales.

Otra forma, es que un empleado, o nuevo empleado o servicios externos en nuestra empresa de cualquier tipo (limpieza, servicio técnico, etcétera…) puede acceder a nuestras oficinas por confianza y pinchar un USB y extraer información confidencial.

Siendo más paranoicos, y no estoy exagerando, puesto que nos hemos encontrado ya varios casos de este tipo, un empleado utiliza un equipo de la empresa el cual no necesita introducir ni extraer información para compartir con compañeros ya que su trabajo no contempla esto, puesto que todo se hace mediante la intranet. ¿Por qué están activos los USB o grabadores DVD?

A continuación vamos a desgranar en este artículo primero y en otra segunda parte de «Controlando Dispositivos Externos«, soluciones válidas para contrarrestar fuga de datos.

En esta primera parte, trataremos con una reputadísima empresa de soluciones de Seguridad. Sophos.

Los EndPoints. Una medida más para evitar fuga de información.

Queramos o no, la inseguridad está en todos lados. Por ello vamos a exponer en este artículo, brevemente, el uso de el EndPoint SOPHOS como medida preventiva para evitar que fuga de información. Recordad, la información es negocio.

Nos vamos a centrar únicamente en su función de Control de Dispositivos.

Lo primero es irnos a su Web. Veremos algo similar a la siguiente captura.

Obviamente necesitaremos evaluar la versión para poder probarla durante 30 días. Suficiente para ver su efectividad.

Elegimos la instalación «en la nube». ¿Por qué? Vamos a ver como gestionar varios equipos desde la nube, habilitando políticas, reglas, etcétera desde su sitio Web. Algo muy cómodo si se tienen muchos equipos.

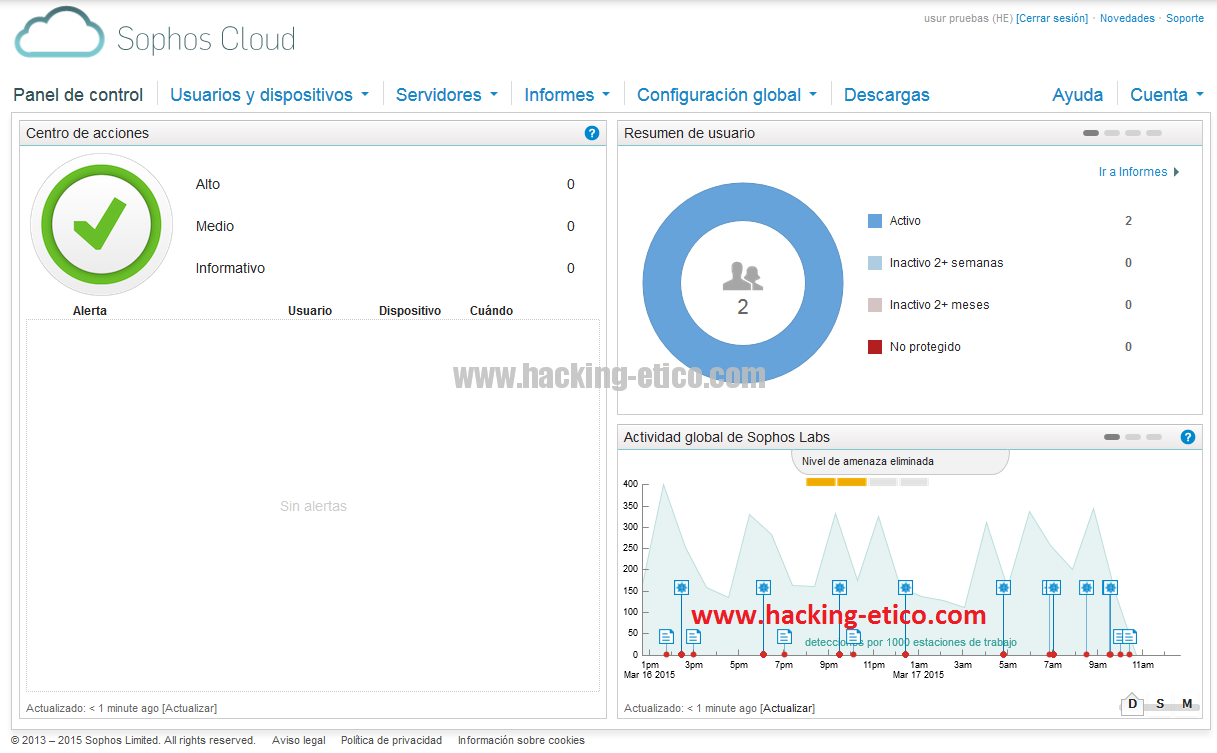

Rellenamos los datos correspondientes, email real para activar el producto y pasamos a la siguiente fase. Debemos entrar en la URL de la captura para loguearnos con nuestro mail y password. Este es el panel de administración.

Es muy importante fijarse en todas las opciones que tiene puesto que son muy interesantes.

Es muy importante fijarse en todas las opciones que tiene puesto que son muy interesantes.

Este es el panel de administración. Nos ha gustado mucho que es muy «limpio» en su diseño, ofrece detalles estadísticos que pueden servirnos en el futuro para ver el uso del EndPoint, equipos no protegidos, etcétera…

Nos fijaremos en la sección de descargas puesto que tendremos los instalables para Windows, Linux, MAC…personalizados. Estos serán los que usaremos para «propagar» (instalar) en nuestros equipos y poder gestionar así, desde el cloud, todos.

En la anterior captura vemos el menú correspondiente a la sección descargas.

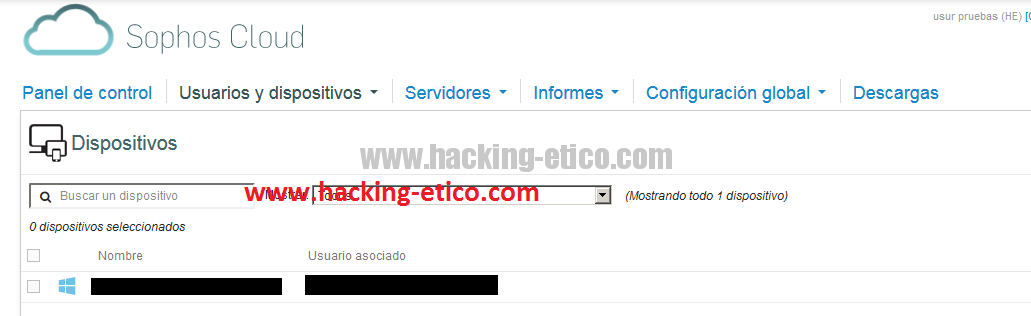

Cuando instalemos en algún equipo nuestro ejecutable descargado desde el mencionado menú de Descargas, y cuando el equipo esté conectado a Internet, detectará la conexión y aparecerá en nuestro panel de administración.

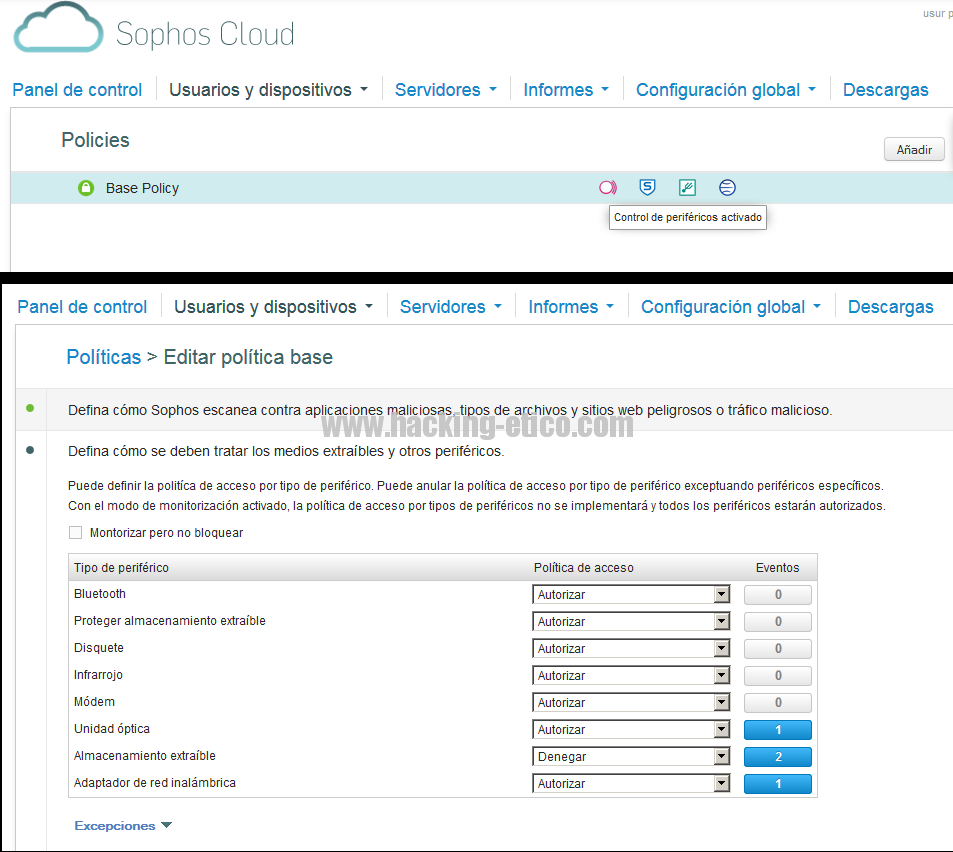

En el menú «Usuarios y Dispositivos» aparece el apartado «Políticas» (Policies) en el cual tenemos entre otras opciones «Defina cómo se debe tratar los medios extraíbles y otros periféricos». En ella vamos a denegar el almacenamiento extraíble para evitar que nos instalen un USB Rubber Ducky o que algún empleado malhumorado trafique con información confidencial.

Igualmente podemos bloquear todo tipo de conexiones. Lo vemos en la siguiente captura.

Al final de la página, guardamos. Automáticamente tras pocos segundos se actualiza en el equipo cliente, esta política bloqueando cualquier tipo de medio extraíble.

En el equipo cliente, SOPHOS ENDPOINT, nos aparecerá como un software antivirus pero con muchísimos más complementos. Igualmente podemos gestionar algunas actividades.

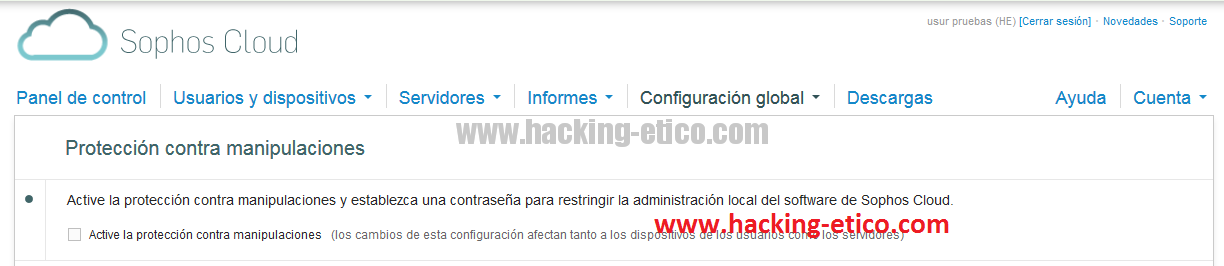

Un opción muy interesante, es un módulo «anti desinstalaciones» llamado Protección contra manipulaciones que nos sirve para que el usuario no desinstale el software sino conoce la password de desinstalación, reflejada en el DashBoard en el que gestionamos, como hemos dicho, nuestro endpoint.

Con ello, sumamos un punto más de control y seguridad a nuestros equipos. No por ataques, que también incorpora antivirus (como hemos hablado) sino que evita extracción de información. Si un usuario quisiera en un momento determinado introducir algún documento via pendrive, o extraer lo tendría que solicitar y quedaría registrado en nuestro Sophos Cliente y en el panel de administración.

Espero que os sirva de referencia para adoptar medidas. Invertir en seguridad no es derrochar el dinero, es ahorrar en incidencias.

Saludos «hackmigos»!!

@ManoloGaritmo