Ransomware en MongoDB

Introducción

En las últimas semanas se han producido varios ataques de ransomware contra servidores de bases de datos MongoDB, concretamente se calculan que más de 20.000 bases de datos se han visto afectadas en todo el mundo dando lugar a cerca de 680 TB de fuga de información.

El problema está en la gran cantidad de servidores publicados y en este caso que vamos a comentar, indexados por Shodan. Vale con una simple búsqueda utilizando ciertos filtros de Shodan para descubrir los servidores de MongoDB publicados en Internet.

Shodan en acción

Podemos usar el filtro «product» como vemos a continuación.

product:mongodb

Donde obtenemos 38.845 resultados tal y como se puede ver en la imagen.

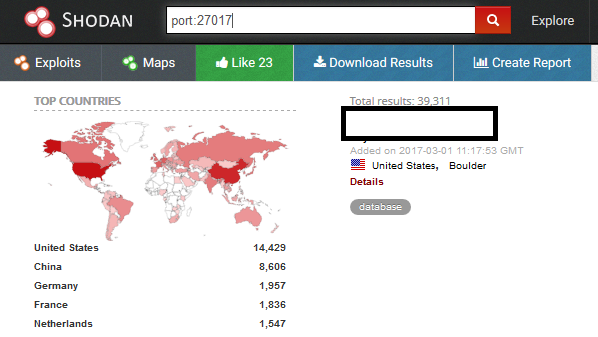

Otra opción es usando el filtro «port» indicando el número de puerto correspondiente por defecto a las instancias de MongoDB, el 27017.

port:27017

Obteniendo aproximadamente unos 500 resultados más, 39.311, posiblemente como consecuencia de haber aplicado «seguridad por oscuridad«, ocultando nombre de producto, versiones, etc.

Una vez localizados los servidores de MongoDB, los ciberdelincuentes, aprovechando malas (o inexistentes) configuraciones de seguridad, pueden aprovechar cualquiera de estas debilidades para infectar con ransomware estos hosts.

Se ha sabido que la forma notificar a la víctima de la infección es a través de bases de datos que crean con nombres similares a:

- please_read

- please_read_me

- warning

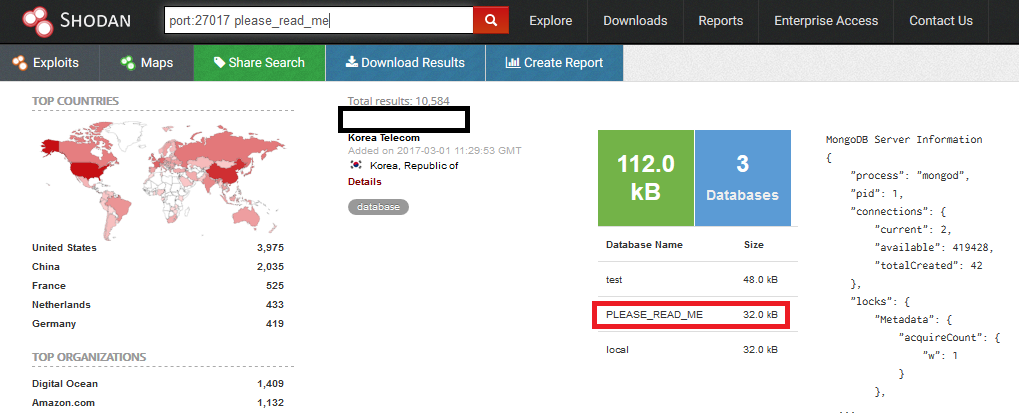

Por lo que sería bastante sencillo localizar en Shodan aquellos servidores de base de datos que actualmente son víctimas de ransomware.

Bastaría con añadir «please_read_me«, por ejemplo, como palabra clave, a nuestro filtro para encontrar bases de datos de MongoDB.

port:27017 please_read_me

Podemos observar que aparecen 10.584 servidores infectados con este ransomware en sus bases de datos.

Conclusión

Recordad la importancia de analizar periódicamente vuestros sistemas expuestos y de revisar sus configuraciones de seguridad, así como de analizar vuestra superficie de exposición, antes de que lo hagan otros.

Como siempre, espero que resulte de vuestro interés y nos vemos en la próxima.

¡Saludos!

@miguel_arroyo76