Cuidado con hotspot wi-fi en hoteles – Precauciones

Ahora que se acerca el verano y que muchos de los que nos leéis (gracias) vais a disfrutar de unas merecidas vacaciones, nos toca alertaros acerca del uso de algún hotspot wi-fi en hoteles, albergues, estaciones, aeropuertos…

El caso es que ayer, durante un seminario en un hotel, pude comprobar lo sencillo que resulta descubrir equipos en una red y capturar tráfico de la misma. Desde nuestro blog de hacking ético queremos dar algunos consejos de cara al verano.

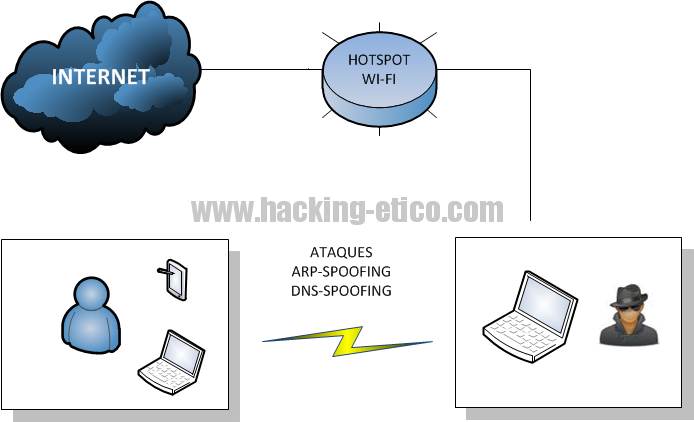

Hay que tener en cuenta que a esa red que nos conectamos gracias a la generosidad (o no) del hotel, hay más usuarios conectados, y entre ellos alguien con otros intereses que ver la portada de Cristiano Ronaldo en el Marca o repasar nuestro muro de Facebook. Lo que este atacante o intruso puede hacer es «envenar» la red para que enviemos nuestro tráfico Web a su ordenador en lugar de hacerlo directamente a la puerta de enlace legítima (punto de acceso, proxy o router del hotel).

Os aseguro que es realmente sencillo. Existen herramientas automatizadas que montan un escenario con este tipo de ataques en cuestión de minutos. Las técnicas que usan son ARP spoofing para engañar a los equipos conectados y DNS spoofing para redirigirnos a otros sitios Web o clones de sitios Web legítimos.

En otro post explicaré en detalle y de forma más técnica, cómo funciona realmente estos ataques, con ejemplos reales y prácticos. Con estas técnicas podemos ser víctimas de suplantación de identidad (phishing), robo de credenciales y de otras amenazas.

De momento y como contramedida os aconsejo que uséis navegación segura en vuestro tráfico Web. Es decir, intentad usar el protocolo https en lugar del http. La mayoría de Webs que requieren autenticación (Facebook, Twitter, Hotmail, Gmail…) permiten realizar el proceso de autenticación mediante cifrado usando el protocolo https. De esta forma aunque nos capturaran el tráfico, la información irá cifrada.

Para avanzados, comprobad qué dirección IP os han asignado, y antes de visitar una Web hacedle un ping al dominio para ver qué IP responde. Si es del mismo rango que el vuestro, posiblemente algún atacante esté realizando un ataque de DNS spoofing.

Por ejemplo, si me asignan la dirección IP 10.0.0.15 y al hacerle ping a www.facebook.com me responde con 10.0.0.150, algo raro está pasando, ¿no? 😉

Para profesionales que necesiten conectarse a su empresa para trabajar de forma remota, hacedlo mediante una VPN. Hoy en día existen soluciones muy sencilla para realizar conexiones seguras, por ejemplo, clientes VPN por SSL.

Saludos éticos!