Hacking WIFI: WPA2 y KRACKATTACK

Retomamos la publicación en el blog para hablaros del tema «estrella» en estos días. No es otro que las vulnerabilidades encontradas al cifrado Wifi, WPA2 por Mathy Vanhoef.

Antes de nada, y pese a que mucha gente teníamos la «esperanza» de que fuera algo similar a «hackear la clave wifi» del cifrado WEP, no ha sido así (tiene su parte positiva xD). La vulnerabilidad, a grosso modo consiste en poder esnifar tráfico wifi que hasta ahora iba cifrado(y sigue cifrado) y no era posible esnifar e interpretar.

Si navegamos mediante protocolos seguros, VPN, etc…la vulnerabilidad (o conjunto de ellas) queda un poco inútil, por decirlo de alguna manera.

Pero ¿pueden averiguar mi contraseña y usar mi red Wifi ilegítimamente?¿Cual son las mitigaciones para ello?

La respuesta no puede ser tajante puesto que tiene sus peros. Es decir, por defecto, no pueden averiguarla salvo que tu en algún momento y mientras que el atacante aprovechando esta vulnerabilidad este esnifando tu wifi, estés cambiando la clave wifi de tu router y siempre que el Webadmin no esté bajo HTTPS, algo bastante difícil de que se de el caso pero si es un ataque dirigido y el atacante se curra un DoS a tu Wifi para que experimentes un servicio deficiente, lo primero que pensará es que se la están robando e intentará cambiarla. Pero estamos hablando en modo paranoia y se tienen que dar varias circunstancias específicas para ello. Además, podría ser posible inyectar tráfico malicioso o ransomware en ataques más complejos.

Hasta que los fabricantes no saquen actualizaciones, no hay mitigación posible (efectiva) ya que cambiar la clave wifi no sirve de nada puesto que no es problema de la confidencialidad de la misma. No obstante, cuando los fabricantes saquen parches para AP, etc…es conveniente actualizar todos los dispositivos. Microsoft se ha dado prisa y ya ha sacado parche, otros como Google esperan unos días para ver como mitigarlo.

La única medida fiable para evitar ser objeto de este ataque es usar VPNs en nuestra red y usar cifrado SSL/TLS en la navegación.

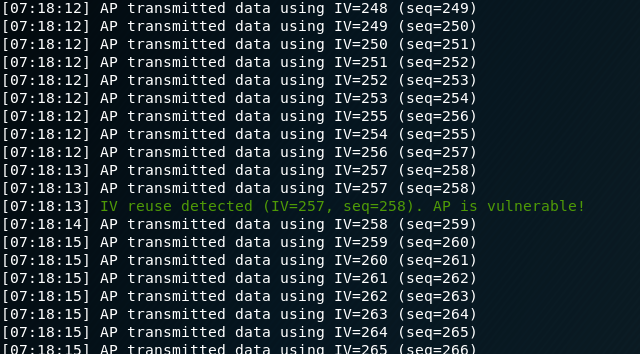

Además, según el tipo de cifrado que emplees, TKIP/GCMP o AES, el impacto puede ser mayor. Para el TKIP/GCMP (en esta demo se ha activado el TKIP) el impacto es mayor que AES ya que en este caso, se podrían inyectar paquetes.

Me he decidido a probar el script que testea si tu AP es sensible a dicha vulnerabilidad/es descubiertas por lo que mediante una VM con Kali y una antena ALFA con CHIP RT3572, he procedido a seguir las instrucciones que marca el script.

Básicamente los pasos se resumen en:

1. Desactivar con el script disable-hwcrypto.sh, una «utilidad» que llevan algunos chips de cifrado hardware que puede dar problemas con las pruebas.

2. Crear un fichero de configuración con el wpa_supplicant donde tendrá el SSID y la password de tu wifi para testear.

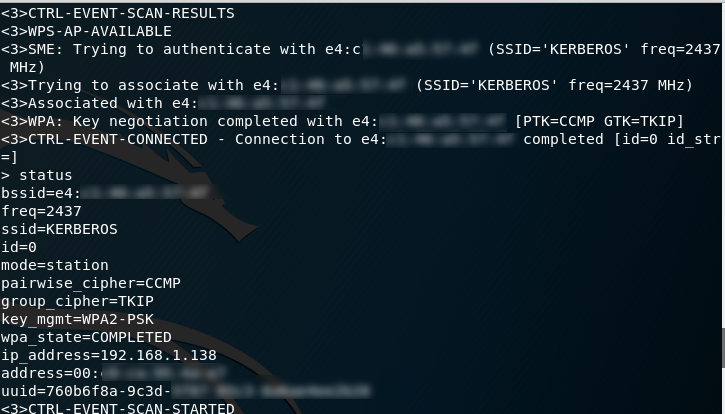

3. Lanzar desde el directorio del wpa_supplicant, el comando que nos dice la ayuda para comprobar la conexión a la wifi. Básicamente esto es para comprobar si el AP soporta o no FT(Fast BSS Transition), si lo soporta, seguramente sea vulnerable.

4. Posteriormente el fichero lo movemos al directorio de nuestro «test script» para llamarlo desde ahí con: ./krack-ft-test.py wpa_supplicant -D nl80211 -i wlan0 -c network.conf

5. Ahora usaremos el modo interactivo para ver los eventos wifi, con wpa_cli. Lo que hace es abrir una especie de consola-log en tiempo real.

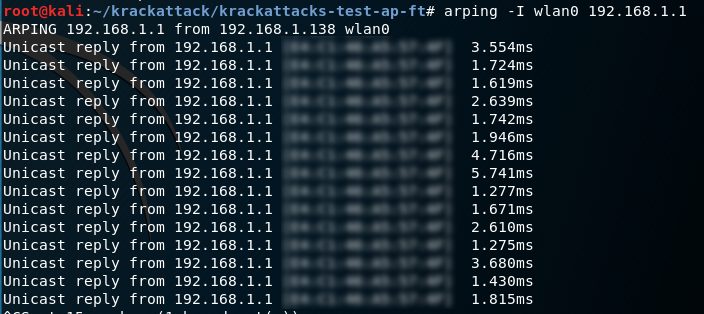

6. Con arping vamos a generar tráfico entre el AP y el cliente.

7. Ahora esperaremos unos segundos y veremos el mensaje de si es vulnerable.

Mi viejo AP es vulnerable según el script.

El escenario es fácilmente «montable» por lo que si tenéis interés, podéis montarlo rápidamente. Decir que las instrucciones son bastante intuitibas intuitivas y que no tienen dificultad ninguna por lo que puede ser replicado el escenario por cualquier usuario.

Recordad que esto no es el exploit, es solo para ver si eres vulnerable pero en ningún momento realiza acciones o ejecuta nada para interceptara y husmear el tráfico. Añadir que tiene probabilidad de que te de falsos positivos dependiendo de circunstancias como lejanía al AP, etc… por lo que no descarto que salgan nuevas herramientas más pulidas para corroborarlo.

Bueno y una vez más se demuestra la frase de ¿estás seguro de que estás seguro?

Hasta aquí nuestra pequeña aportación de informar e intentar aclarar esta «sonada» noticia, un saludo!

@ManoloGaritmo