Dsploit: Pentesting con tu Smartphone

A día de hoy hay infinidad de herramientas para pentesting. El pentesting, es un vocablo inglés que viene a significar «Test de penetración». Básicamente esta tarea las componen un conjunto de aplicaciones que realizan un determinado proceso. Todas juntas hacen una suite informática para testear nuestras redes.

Distribuciones como Backtrack, Kali Linux o Wifislax (basados en Linux) poseen en sus entrañas software para auditar todo tipo de sistemas informáticos.

Desde un simple y a la vez potente escaneo de puertos con nmap, hasta testear la fortaleza de nuestra red Wi-Fi.

Todo esto, a su vez es realizado con dispositivos como portátiles, netbooks, ordenadores de sobremesa, servidores, etc…

Pero hoy podemos ir más allá. Con el uso masificado ya de smartphones y tablets, tenemos en nuestras manos posibilidades muy interesantes para poner a prueba cualquier red de nuestra propiedad.

Para ello, hay una suite para Android llamada DSPLOIT, la cual permite multitud de opciones tan operativas como si estuviéramos ejecutando Backtrack o Kali Linux en nuestro portátil o equipo de sobremesa.

Obviamente todo depende la potencia de nuestro smartphone o tablet para ejecutar los procesos pertinentes a la hora de «probar» nuestra red.

Para poder probar esta suite tenemos que irnos a la Web del desarrollador para descargarla. La Web en cuestión es http://www.dsploit.net/ . La descarga directa aquí.

Cuando pasemos el «APK» (Extensión que usan las aplicaciones Android) e instalemos en nuestro terminal, nos conectamos a nuestra red Wi-Fi e iniciamos la aplicación. Es un poco «pesada» y suele ralentizar nuestro móvil pero todo dependerá de la potencia de nuestro terminal.

En nuestro caso hemos usado un Nexus 4 con 1,5 Ghz y 2 GB de Ram.

Al iniciar la aplicación y tras unos segundos de «angustia» mientras que Dsploit escanea en busca de dispositivos, nos aparecerá un menú similar a la siguiente captura:

Como se puede apreciar, nos muestra la red en la que nos encontramos, el punto de acceso con su dirección MAC (Oculta), marca y modelo del AP, dispositivos conectados con sus MACs (Ocultas), y marca/modelo. Esto ya es importante puesto que nos da información de que dispositivos hay y que modelo son. (Information Gathering, ¿os acordáis?).

Bien, pues la idea es hacer un MITM (Man In The Middle) para que nuestro móvil sea el que maneje el «cotarro». Elegimos la red donde nos encontramos para que todos los dispositivos conectados a ella, sean víctimas de nuestro ataque. Obviamente como es nuestra red, está todo controlado y sabemos a qué nos exponemos.

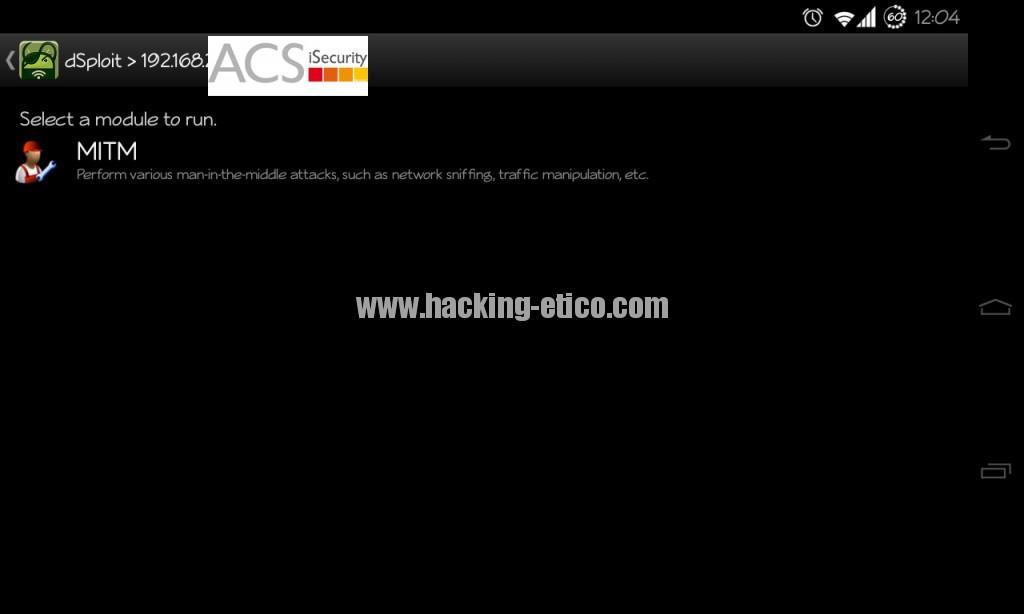

Al elegir nuestra red, la primera opción, nos dará la opción de hacer el ataque MITM. Tal como se muestra en la siguiente captura.

Elegimos la opción para ver que posibilidades nos ofrece. Y veremos la siguiente imagen.

Las opciones son variadas. La primera «Simple Sniff«, guarda el tráfico dirigido a la red, y lo guarda en un pcap. ¿Qué se os ocurre? Pues ese pcap podemos extraerlo a un portátil posteriormente y analizarlo con nuestro Wireshark o Network Miner por ejemplo.

La segunda, «Password Sniffer» opción busca contraseñas en diferentes protocolos, tal como http, ftp, imap, irc, msn, etc… Es decir, si navegamos en una red que está siendo auditada por Dsploit y entramos a nuestro Webmail pueden capturar nuestra contraseña. El problema es que hay más.

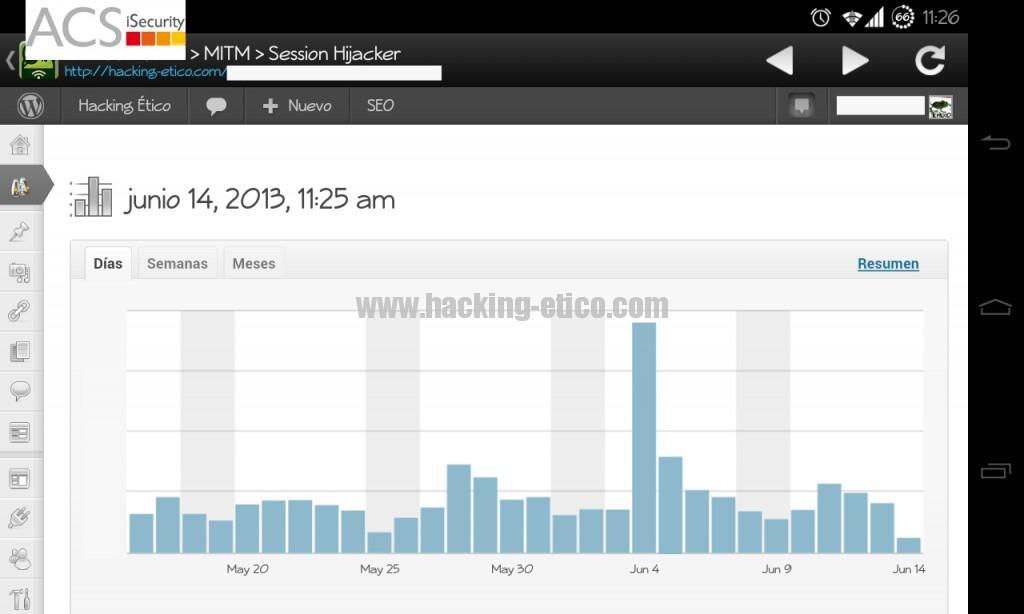

La tercera opción «Session Hijacker«, realiza secuestro de sesiones. Mediante esta opción se puede capturar las credenciales de sesión mientras un usuario navega por sus redes sociales, correo electrónico… Una vez obtenida la sesión, el resto ya sabemos qué podría pasar…

Aquí os mostramos como hemos secuestrado la sesión de administrador de nuestro sitio.

«Kill Connections» sirve básicamente para destruir las conexiones a la red que estemos conectados. Si la activo matará cualquier intento de conexión, dejando a los clientes sin acceso.

«Redirect» hace una cosa muy sencilla. La víctima entra a su Twitter o Facebook mediante la Web pero en esta opción le decimos que queremos que cuando ponga esto se le redirija a 192.168.50.100 donde tenemos montado una Web de Phising para que entre su usuario y contraseña, y automáticamente a su vez, redirije a la Web real de Twitter o Facebook. Con esto conseguimos que la víctima, introduzca su usuario y clave en nuestra Web maligna, capturemos dichas credenciales y lo redirijamos a la Web original para no levantar sospechas. Pero recordad que hablamos desde la forma de actuar de un atacante y que esto en redes ajenas es ilegal, no lo olvidéis.

La sexta opción, «Replace Images» nos sustituye las imágenes de una Web por la que elijamos. Es decir, cuando seleccione por ejemplo una imagen de un paisaje y entre a nuestro blog, nos mostrará dicha imagen sustituyendo a todas las que tenga nuestro blog. ¿Para que sirve esto? Bueno, para molestar e interferir en el funcionamiento normal de un sitio Web.

Con «Replace Vídeos» realiza lo mismo pero con vídeos de Youtube. Elijo el vídeo que quiero que muestre por defecto y cada vez que un usuario quiera visualizar uno diferente, siempre le aparecerá el que queramos. Decir que esta opción no va muy «fina». Al menos en las pruebas realizadas.

«Script Injection» sirve para la inyección javascript en un sitios Webs. Esto lo que viene a hacer es poder insertar en el código de la Web, acciones Javascript, por ejemplo «Sitio auditado por XXX». Cuando la victima navegue, le aparecerá en las Webs este mensaje.

«Custom Filter» se basa en sustituir palabras. Imaginad una Web con un Menú «Inicio – Contacto – Galería» pues podemos sustituir el nombre de los menús por el que queramos pudiendo quedar así «Sitio – Auditado – Hacking-Etico».

Todos estas opciones serán efectivas si estamos dentro de nuestra propia red, ya que nuestro smartphone o tablet actúa como un «router» especial, y modifica las tramas. Esto no funciona siempre al 100%, y por supuesto hemos de hacerlo en redes de nuestra propiedad, sino como ya sabéis, se estaría incurriendo en un delito.

Aclarar que es posible hacer ataques personalizados a un determinado elemento de la red, pero no lo hemos añadido ya que sería demasiado extenso el artículo de hoy.

Esperamos que haya sido de vuestro agrado este artículo.

Un saludo.