Prevención ante ataques phishing – Parte 1

En este artículo vamos a destapar un ataque phishing real que se encuentra actualmente circulando suplantando la identidad de PayPal. Para ello, vamos a analizar el propio correo y sus cabeceras con el fin de obtener información objetiva y concisa que nos ayude a identificar este tipo de ataques.

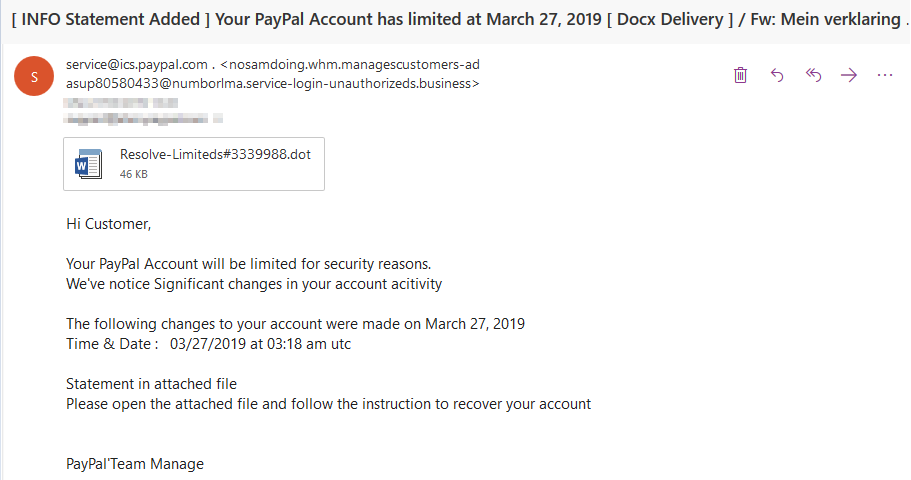

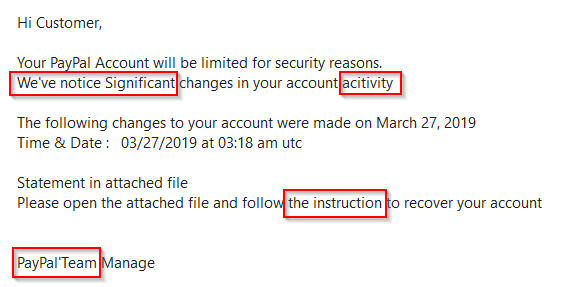

En primer lugar, vamos a ver el contenido del correo para ponernos en situación.

Lo que más llama la atención a simple vista es que tenemos un archivo adjunto en el correo. Sin embargo, por ahora vamos a dejarlo a un lado y continuaremos con la lectura del correo. En resumen, podemos ver que informan al usuario que su cuenta de PayPal ha sido limitada debido a actividades inusuales. A parte de ello, indican la supuesta hora y fecha en la que se han producido, e indican textualmente que se debe abrir el documento adjunto para recuperar la cuenta. Y la pregunta que podría hacerse el usuario es, ¿Por qué no indicar las instrucciones a seguir en el propio correo? Si al fin y al cabo es texto plano para qué adjuntar un archivo word…

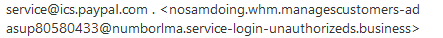

Si nos fijamos en la dirección de correo del remitente, parece ser que el email es enviado por [email protected]. Sin embargo, a la derecha del mismo se encuentra contenida entre los caracteres ‘<‘ y ‘>’ una cadena alfanumérica destacable por su longitud, correspondiente a una dirección de correo.

Con esta evidencia pueden ir saltando todas nuestras alarmas, debido a que el formato normal es el siguiente:

| Nombre del remitente <dirección de correo> |

Por lo tanto, parece que la persona que ha enviado este mensaje ha querido que en el nombre del emisor aparezca la dirección suplantada [email protected] pensando que la dirección original utilizada no iba a aparecer justo al lado…

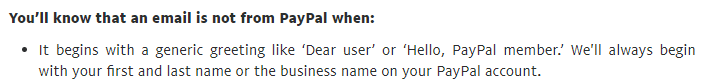

Si seguimos analizando el correo, resulta curiosa la forma genérica de dirigirse al usuario, debido a que no saluda con el nombre o alias del mismo (aunque ello no se puede considerar un indicio sólido). Sin embargo, indagando en el centro de ayuda oficial de PayPal podemos ver que un correo verídico procedente de PayPal se va a dirigir siempre al usuario a través de su nombre o alias. Ahí tenemos otra pista más…

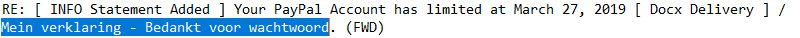

Por otro lado, el asunto del mensaje destaca por su longitud y contenido. A parte de ello, podemos ver que es un reenvío debido a que aparecen los caracteres Fw.

Tal y como podemos observar en la imagen anterior, el mensaje original del asunto (a continuación de Fw) está en una mezcla de alemán y neerlandés y su significado es “Mi declaración – Gracias por la contraseña.” Resulta extraño ese asunto, ¿no?

Para finalizar de analizar el correo, se pueden observar diversas faltas de ortografía, algo que una entidad oficial no cometería (o, por lo menos, no debería).

Análisis de faltas de ortografía en el cuerpo del email identificado como phishing

Tras esta revisión previa, podríamos tener claras sospechas de que se trata de un ataque phishing real. Sin embargo, vamos a proceder a revisar las cabeceras del correo electrónico para continuar destapando evidencias.

La cabecera de un email ayuda a encontrar información oculta a simple vista, como los servidores por los que ha viajado el correo hasta llegar a su destino final, direcciones IPs, protecciones habilitadas (SPF, SKIM, DMARC), información de autenticación, destinatario de reenvío, etc.

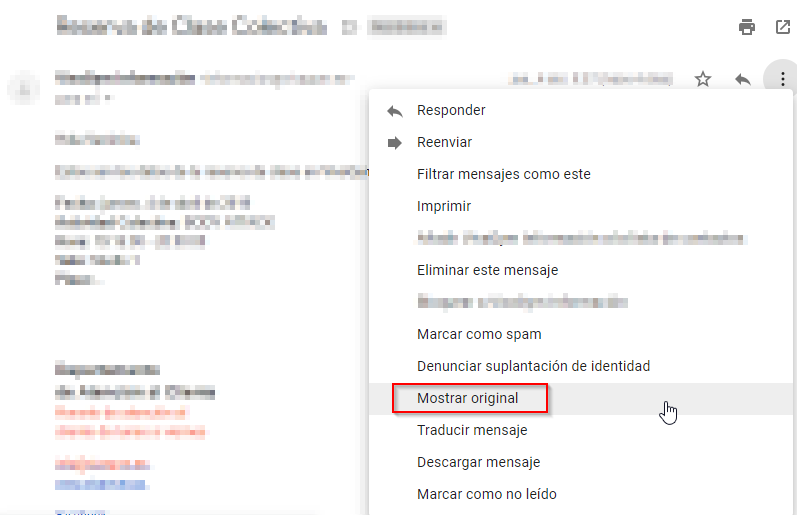

Normalmente las cabeceras de los emails se pueden encontrar en las opciones del correo recibido, en concreto en el apartado denominado “Ver detalles del mensaje” para el caso de Outlook, o “Mostrar original” en Gmail.

Uno de los principales campos a analizar es el denominado Received. Esta cabecera nos va a indicar todos los servidores por los que ha pasado el mensaje hasta llegar al buzón del usuario final. Al contrario que el resto de cabeceras, esta es la única que no puede ser modificada por un atacante, por lo cual nos va a proporcionar datos verídicos y fiables para nuestro análisis.

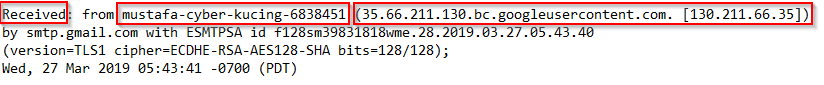

Una peculiaridad de esta cabecera es que hay que leerla de abajo hacia arriba. Es decir, el correo va a pasar por una serie de servidores, así que por cada uno de ellos va a aparecer una cabecera Received. Para ubicar el servidor origen (que es el que nos interesa) debemos buscar la cabecera Received que se encuentre más abajo, mostrada a continuación:

Una vez recogida esta cabecera procedemos a analizarla. Tal y como podemos observar en la imagen anterior, el identificador del receptor es mustafa-cyber-kucing-6838451, un nombre que no da mucha confianza para pertenecer a una organización oficial. En segundo lugar, aparece el nombre del servidor de correo desde el que se realiza la conexión junto a su IP, siendo estos los datos:

- Nombre del host

- 35.66.211.130.bc.googleusercontent.com

- IP

- 130.211.66.35

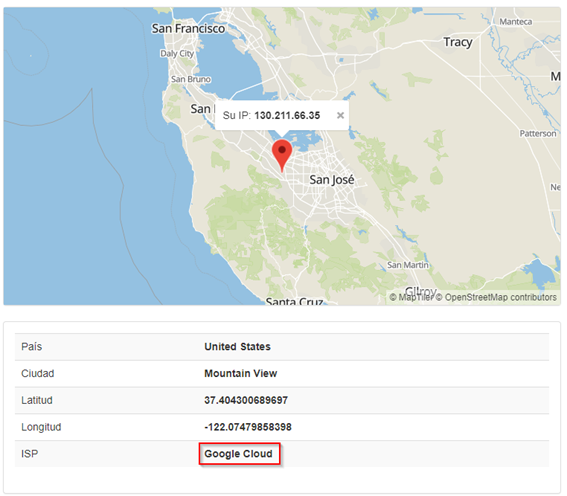

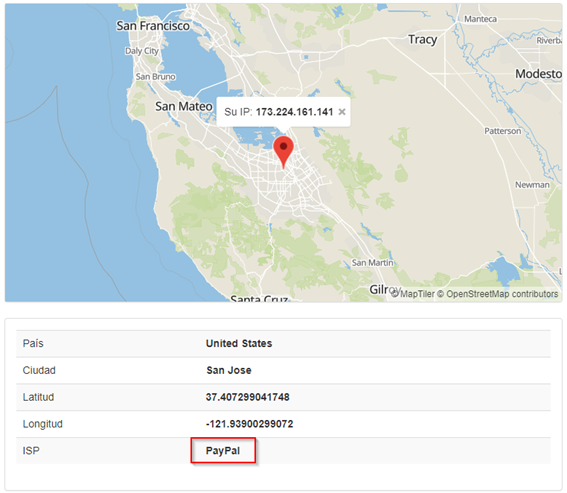

Realizando una búsqueda en webs de geolocalización por IP (como por ejemplo cual-es-mi-ip), obtenemos que el ISP (Proveedor de Servicios de Internet) está asociado a Google Cloud, es decir, el servicio está alojado en un hosting de Google. En principio puede resultar extraño que una organización como PayPal no haga uso de un ISP propio o, por lo menos, externo a Google. A continuación, podemos ver los datos obtenidos.

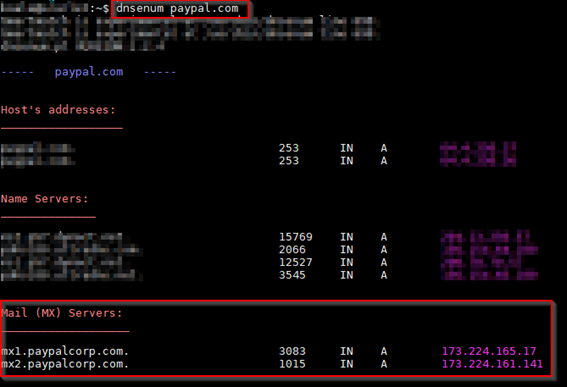

A través de diversas herramientas se pueden obtener los servidores de correo de una entidad. En este caso se ha hecho uso de dnsenum, aunque se pueden utilizar otras como dnsdumpster, que es online.

Una vez obtenidos los servidores de correo, se comprueba el ISP rastreando la IP a través de la herramienta cual-es-mi-ip. De esta forma, podremos corroborar que el nombre de ISP es PayPal, el cual no coincide con el anterior.

Aunque hasta aquí tenemos evidencias suficientes para catalogar el correo como phishing, vamos a continuar analizando los datos para ir obteniendo más pistas.

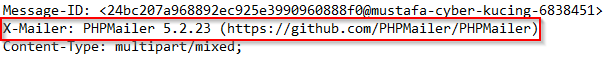

Siguiendo con el análisis de cabeceras, resulta curioso encontrar que el campo X-Mailer hace referencia a la librería PHPMailer. Esta cabecera es utilizada para indicar el servicio desde el cual se envía el correo electrónico (Microsoft Outlook, Zimbra, etc), siendo extraño encontrar que la herramienta utilizada sea PHPMailer. Ello es debido a que esta librería la puede implementar cualquier usuario en programas propios de envío de correo para enviar emails a través de PHP, por lo cual, según los indicios encontrados hasta ahora, no da mucha fiabilidad encontrar este valor.

De hecho, es muy fácil configurar los valores de esta herramienta para suplantar la entidad de otra persona, simplemente haciendo uso de los parámetros setFrom y addReplyTo…

Ahora podríamos preguntarnos lo siguiente: ¿Cómo ha sido posible que este correo llegara a la bandeja de entrada y no fuera detectado como spam? A continuación, lo explicaremos.

Existen tres protocolos cuya función conjunta es la autenticación del email para detectar la suplantación de identidad y evitar ataques efectivos. Estos son SPF, DKIM y DMARC (en la segunda parte del artículo los explicaremos en profundidad). Dependiendo del servidor de correo, y la persona encargada de gestionarlo, se establecen unas políticas u otras para identificar la suplantación de identidad como, por ejemplo, comprobar que el dominio del campo From coincide con el dominio del hosting. Es por ello que, aunque podríamos pensar que el atacante ha sido un poco torpe al establecer en el campo From su dominio original en lugar de paypal.com, que es a quién quiere suplantar, podemos entender por qué lo ha hecho. Simplemente ha querido asegurarse que los servidores de correo no etiqueten el email como spam, sea cual sea la política configurada.

Para terminar, recordemos que teníamos un archivo adjunto con extensión .dot. Sería interesante analizarlo para averiguar las intenciones del atacante, así no nos quedamos con la curiosidad. Es por ello que hacemos uso de una máquina virtual para analizar el documento dinámicamente con la ayuda de Cuckoo (nunca en nuestro equipo local). A parte de esta herramienta, la aplicación online gratuita Hybrid Analysis proporciona muy buenos resultados para este tipo de análisis.

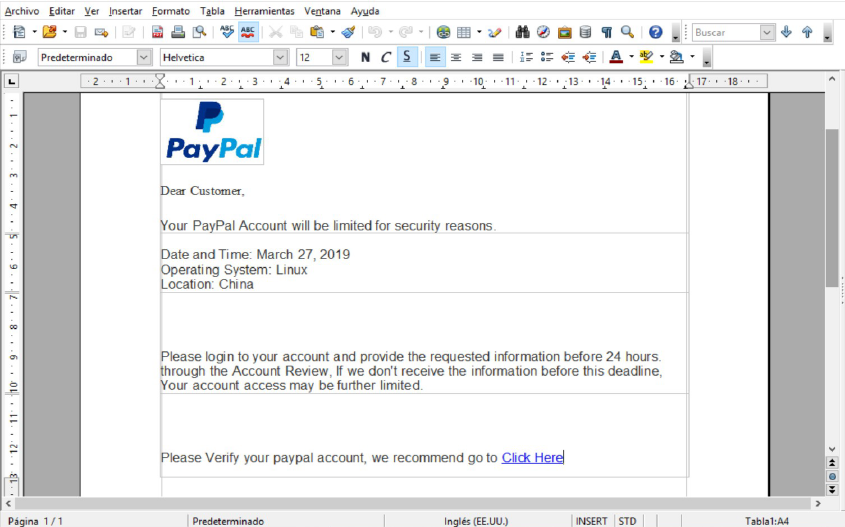

El análisis dinámico realizado tanto en Hybrid Analyse como en Cuckoo no ha determinado ninguna evidencia de comportamiento malicioso. Sin embargo, se ha encontrado una URL sospechosa. En primer lugar, vamos a mostrar el contenido del archivo (abierto a través de la máquina virtual).

Según las pautas que nos indican, tendríamos que acceder al enlace proporcionado y entrar a nuestra cuenta antes de las primeras 24 horas desde que se recibe el aviso.

A continuación, abrimos la página web que nos indican a través del navegador de la máquina virtual. Tal y como podemos observar en la siguiente imagen, el propio navegador ha catalogado el sitio como Peligroso y advierte que ha detectado actividades de suplantación de identidad en dicha web.

Si continuamos, podemos ver que han clonado la página principal de PayPal. Sin embargo, se podrían haber currado un poco más el dominio…

Siguiendo las ordenes indicadas, el usuario introduciría sus credenciales. Aquí el atacante ya tendría la cuenta del usuario.

Probamos a introducir unas credenciales inventadas y ¡Sorpresa! Te pide a continuación el número de la tarjeta…

De forma adicional, se han analizado los procesos del sistema y red para evaluar comportamientos extraños del documento, sin obtener resultados relevantes.

Hasta aquí podríamos dar por finalizado el análisis, determinando que el correo recibido es un ataque phishing. Sería aconsejable que en este caso el usuario marque el email como Suplantación de Identidad en las opciones del mismo. De esta forma, estaría ayudando a que el equipo de soporte de su servidor de correo analice el email y pueda tomar las medidas necesarias para etiquetarlo como Spam. A parte de ello, el equipo de PayPal desea recibir este tipo de notificaciones para investigar el correo, reenviándolo a la cuenta [email protected] y explicando el problema encontrado.

Como medidas preventivas, en el caso de que un usuario ejecute el archivo adjunto en su equipo o introduzca sus credenciales en una plataforma no fiable, se recomienda actualizar la contraseña y acceder a su cuenta para comprobar que todo esté en orden.

Tal y como mencionamos anteriormente, en la segunda parte del artículo explicaremos en más detalle los protocolos SPF, DKIM y DMARC para conocer su función y cómo nos protegen frente a la suplantación de identidad.

Por último, agradecer a mi compañero Josep María Farreny por la aportación de este correo para proceder a su estudio 😊

Espero que os haya gustado y os esperamos en el próximo 😉

¡¡Saludos!! 👋👋